Pentesting LEAP Encrypted WLAN اختبار اختراق الشبكات اللاسلكية ذات تشفير وبا اختبار ليب

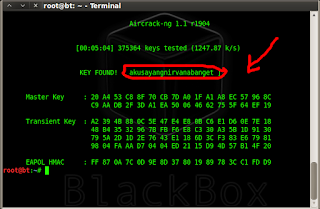

Pentesting LEAP Encrypted WLAN اختبار اختراق الشبكات اللاسلكية ذات تشفير وبا اختبار ليب بروتوكول المصادقة القابل للتوسيع خفيف الوزن (LEAP) هو بروتوكول مصادقة قديم يستند إلى Cisco يستخدم خادم RADIUS خارجيًا لمصادقة المستخدمين. يقوم بإجراء مصادقة زائفة متبادلة لكل من العميل اللاسلكي وخادم المصادقة ، باستخدام وظائف التجزئة - MS-CHAP و MS-CHAPv2. تكمن ضعف LEAP في حقيقة أن - يتم إرسال اسم المستخدم بنص واضح - لذلك يحتاج المخترق فقط إلى الحصول على كلمة مرور المستخدم ، باستخدام الهندسة الاجتماعية على سبيل المثال. تم اختراق كلمة مرور المستخدم باستخدام MS-CHAPv2 - الخوارزمية عرضة لهجوم القاموس دون اتصال بالإنترنت بنفس الطريقة كما في الحالات السابقة ، لنبدأ مع airodump-ng لمعرفة شبكات WLAN التي يتم بثها في البيئة. كما ترى ، فإن WLAN "LAB-test" مرئي كشبكة WPA2. هذا النوع ، يتم تغيير وضع المصادقة إلى "MGT" - وهذا يعني أنه لا يوجد مفتاح مشترك مسبقًا ثابت (PSK) ، ولكن يتم نقل خدمات المصادقة إلى خادم مصادقة خارجي (مثل RADIUS). في هذه المرحلة ، لا يمكنك تحديد ما إذا كانت شبكة WLA...