Wireless Security - Bluejack a Victim الأمن اللاسلكي - Bluejack ضحية

Wireless Security - Bluejack a Victim الأمن اللاسلكي - Bluejack ضحية

كبداية ، دعنا نحدد معنى Bluejacking. إنها عملية إرسال ما يسمى ببطاقة "الأعمال الإلكترونية" إلى جهاز آخر عبر البلوتوث. أنواع بطاقات الأعمال الإلكترونية كما نعرفها هي تلك التي تحتوي على معلومات الاتصال (الاسم ، البريد الإلكتروني ، رقم الهاتف) التي ترسلها إلى مستخدمين آخرين. يعمل Bluejacking بنفس الطريقة ، لكنه لا يرسل معلومات الاتصال ؛ بدلاً من ذلك ، يرسل بعض المحتويات الضارة. يظهر مثال على Bluejacking في الصورة التالية.

هذا التعريف لـ Bluejacking هو التعريف الذي يمكنك رؤيته في معظم موارد الإنترنت ، ويعتبر هذا بمثابة فطيرة فوق الكعكة. تتمثل الأساسيات الأساسية لاختراق البلوتوث في أنها ستمنحك عددًا كبيرًا من الخيارات. الأول هو الاقتران أولاً بالجهاز الآخر. بمجرد تنفيذ هذه الخطوة ، قد تكتشف الإنترنت بحثًا عن أدوات تقوم ببعض الوظائف الخبيثة المحددة. قد يكون هؤلاء -

المذكورة أعلاه مثل إرسال بطاقات الأعمال الإلكترونية مع مرفقات ضارة.

سحب البيانات السرية من جهاز الضحية.

الاستيلاء على جهاز الضحية وإجراء المكالمات وإرسال الرسائل وما إلى ذلك بالطبع دون علم المستخدم.

سنشرح لك الآن كيفية الوصول إلى النقطة ، عندما يتم إقرانك بجهاز الضحية. مهما كان ما تريد القيام به بعد ذلك ، يعتمد فقط على الأدوات والأساليب التي ستجدها على الإنترنت ، ولكن يمكن أن تكون كل شيء تقريبًا.

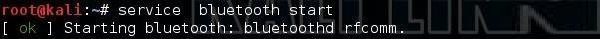

الخطوة الأولى هي تمكين خدمة Bluetooth محليًا على جهاز الكمبيوتر.

بعد ذلك ، نحتاج إلى تمكين واجهة Bluetooth ومعرفة تكوينها (بنفس طريقة واجهات Ethernet المادية والواجهات اللاسلكية ، يحتوي Bluetooth أيضًا على عنوان MAC يسمى بعنوان BD).

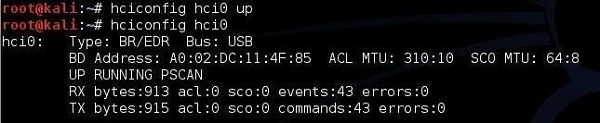

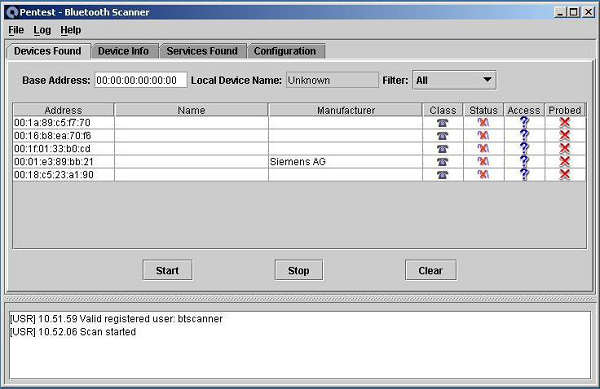

عندما نعلم أن الواجهة قيد التشغيل ، نحتاج إلى فحص شبكة Bluetooth للأجهزة المرئية في البيئة القريبة (هذا يعادل airodump-ng من العالم اللاسلكي 802.11). يتم ذلك باستخدام أداة تسمى btscanner .

ما يمكنك قراءته من لقطة الشاشة أعلاه هو -

عنوان MAC لجهاز البلوتوث المحلي لدينا هو A0: 02: DC: 11: 4F: 85.

عنوان MAC لجهاز البلوتوث المستهدف هو 10: AE: 60: 58: F1: 37.

اسم جهاز البلوتوث المستهدف هو "Tyler".

الفكرة الرئيسية هنا هي أن جهاز Tyler تمت مصادقته وإقرانه بجهاز Bluetooth آخر. لكي ينتحل المهاجم صفة "تايلر" ويقرن مباشرة مع عقدة أخرى ، نحتاج إلى انتحال عنوان MAC الخاص بنا وتعيين اسم Bluetooth الخاص بنا على "Tyler".

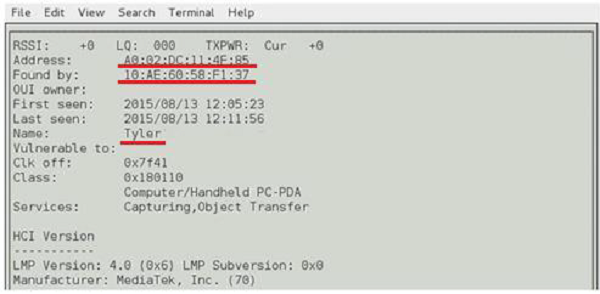

فقط لإعلامك ، لديك أيضًا إصدار BTScanner لنظام التشغيل Windows. يوجد أدناه نموذج لقطة شاشة من إصدار Windows للأداة.

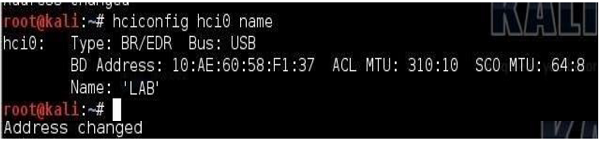

لانتحال صفة معلومات Bluetooth ، هناك أداة تسمى spooftooth ، والتي نحتاج إلى استخدامها هنا (مكافئة لـ macchanger ، والتي يتعين علينا استخدامها لتجاوز مصادقة MAC في سيناريو WEP مع تصفية MAC). ما فعلناه أدناه ، هو أننا قمنا بتغيير عنوان MAC الخاص بجهاز Bluetooth dongle (جهاز hci0) إلى العنوان الذي اكتشفناه باستخدام btscanner. لقد قمنا أيضًا بتغيير اسم جهاز Bluetooth إلى "LAB". هذا هو الذي أستخدمه محليًا في إعداد اقتران Bluetooth بين هاتفين ذكيين.

نجاح! في الوقت الحالي ، قمنا باستنساخ إعداد Bluetooth لأحد العملاء المشاركين في اتصال Bluetooth من هاتف ذكي إلى هاتف ذكي. يسمح لنا بالاتصال مباشرة بالجهاز الآخر من زوج Bluetooth. بالطبع ، نحتاج إلى التأكد من اختفاء الجهاز الشرعي ، الذي خدعنا بيانات اعتماده ، من الشبكة. قد يستغرق الأمر وقتًا في الحياة الواقعية وعلينا الانتظار حتى يذهب المستخدم بعيدًا عن نطاق البلوتوث ، أو يعطل خدمة Bluetooth على جهازه.