Wireless Security - Bluetooth Hacking Tools الأمن اللاسلكي - أدوات قرصنة البلوتوث

على الإنترنت ، هناك عشرات المئات من الأدوات التي تم صنعها بالفعل ، والتي ستسهل اختراق البلوتوث. بالتأكيد ، ليس من الممكن أن تكون على دراية بهم ومعرفتهم جميعًا ، وفي رأيي - المعرفة الأساسية المطلوبة هي معرفة الأدوات المستخدمة في مرحلة الاستطلاع.

عندما تمر بهذه المرحلة عليك أن تقرر ما هو الهدف من نهج الاختراق لحقن بعض الملفات؟ أم لسرقة البيانات؟ أو لتنفيذ برامج ضارة؟ بناءً على اتجاهك ، هناك مجموعة مختلفة من الأدوات التي يجب عليك استخدامها.

لذلك ، فإن التركيز على الاستطلاع (مرحلة الاكتشاف) وأدوات القرصنة الداخلية kali Bluetooth سيكون هدفنا في هذا الفصل.

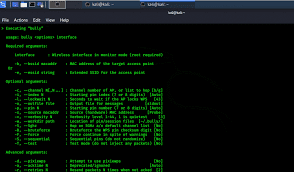

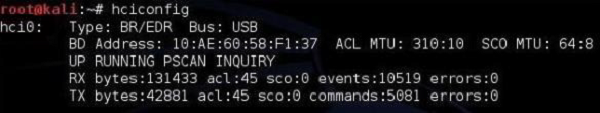

hciconfig

يعد hciconfig أداة سطر أوامر Linux الرئيسية المستخدمة للتفاعل مع جهاز Bluetooth (دونجل Bluetooth). إذا كنت تعرف Linux ، فقد ترى بالفعل الإشارة إلى أدوات أخرى مثل ifconfig أو iwconfig .

المعلومات التي تحصل عليها من إخراج hciconfig هي -

اسم الواجهة - " hci0 ".

كيف يتم توصيله بجهاز كمبيوتر (إما عبر USB أو مدمج) هنا هو USB dongle.

عنوان MAC الخاص بجهاز Bluetooth dongle - 10: AE: 60: 58: F1: 37.

إنه قيد التشغيل حاليًا (علامة UP) ويمكنك رؤية الحزم المستلمة (RX) والمرسلة (TX).

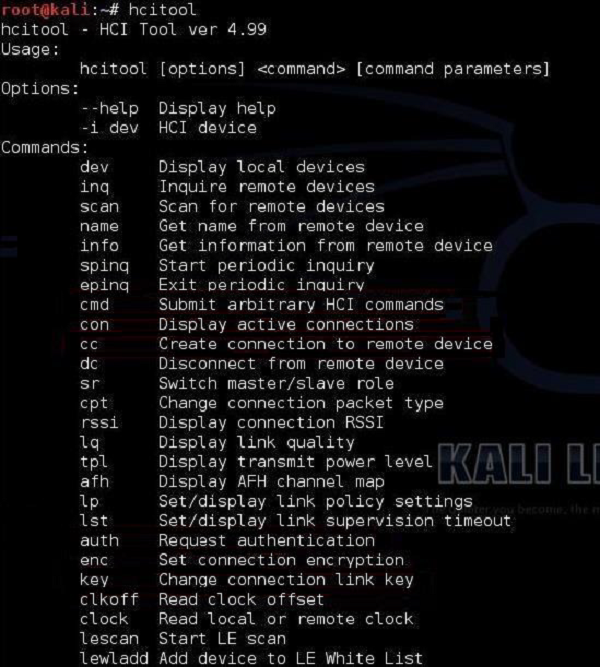

hcitool

يعد hcitool أداة CLI قوية جدًا تم تنفيذها في kali Linux والتي تتيح للمستخدم التفاعل مع مكدس Bluetooth. إنها أيضًا أداة رائعة يمكنك استخدامها في البرامج النصية الخاصة بك.

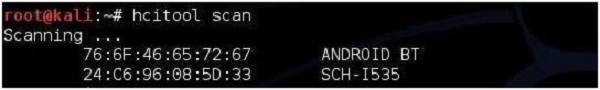

الخيارات الأكثر شيوعًا لهذا hcitool هي الفحص و inq .

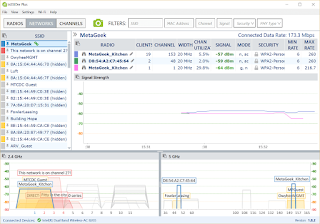

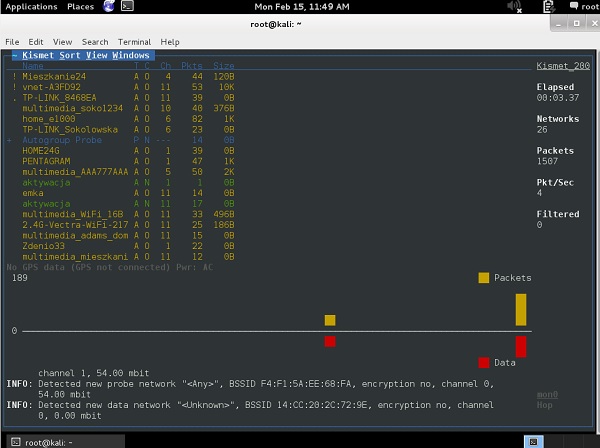

سيسمح لك فحص hcitool بالعثور على أجهزة Bluetooth التي ترسل إشارات الاكتشاف الخاصة بها (شيء مثل إطارات إشارات 802.11 المرسلة بواسطة AP).

كما ترى في الحي ، كان هناك جهازان مزودان بتقنية Bluetooth يرسلان إطارات إشارات للإبلاغ عن استعدادهما لقبول اتصالات Bluetooth. يمكنك محاولة العثور على مزيد من معلومات Bluetooth حول هذين باستخدام hcitool inq .

ما يقوله هذا الإخراج هو أن الأجهزة التالية تنتمي إلى الفئة 0x5a020c (يمكنك العثور على وصف الفئات وتعيينها هنا - ( https://www.bluetooth.com/specifications/assigned-numbers/service-discovery )

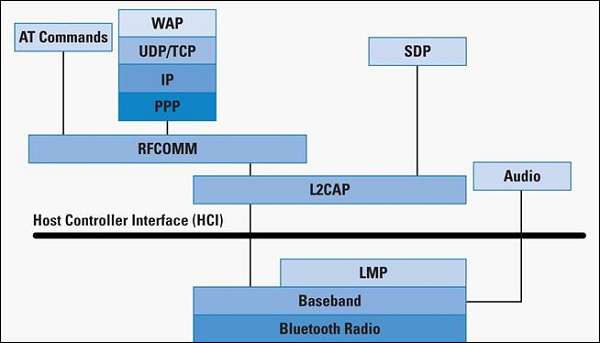

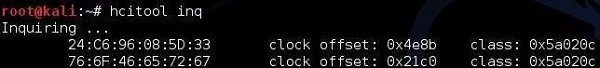

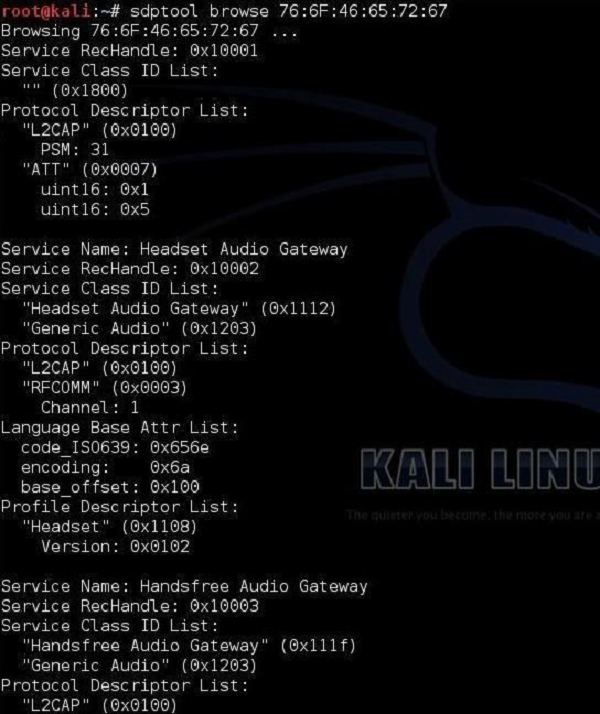

sdptool

يحتوي Kali Linux أيضًا على أداة مضمنة لأداء اكتشاف الخدمة (SDP). يسمح لك بتعداد جميع الخدمات التي تعمل على جهاز Bluetooth.

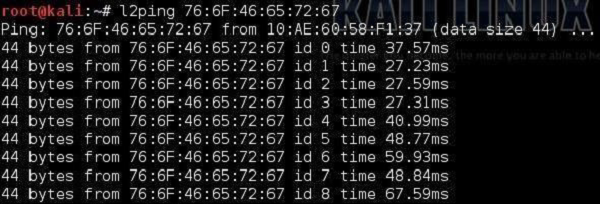

l2ping

كل منا يعرف أداة ping المساعدة من عالم IP والتي تُستخدم للتحقق من الاتصال بين عقد IP باستخدام بروتوكول ICMP . عالم البلوتوث له ما يعادله يسمى l2ping. تتيح أداة الاكتشاف هذه للمستخدم التحقق مما إذا كان جهاز معين ضمن النطاق ويمكن الوصول إليه من خلال اتصال Bluetooth.

كانت تلك هي الأدوات الأساسية التي ستسمح لك باللعب باستخدام تقنية Bluetooth والقيام باستكشاف جيد جدًا لتشغيلها. الأداة التي تم ذكرها سابقًا hcitool ، هذه هي الأداة التي يجب عليك قضاء بعض الوقت معها ، إذا كنت ترغب حقًا في التطوير في هذا المجال من اختبار اختراق Bluetooth.