What is a user access management? ما هي إدارة وصول المستخدم؟دليل محلل الأمن السيبراني

What is a user access management? ما هي إدارة وصول المستخدم؟دليل محلل الأمن السيبراني

ما هي إدارة وصول المستخدم؟

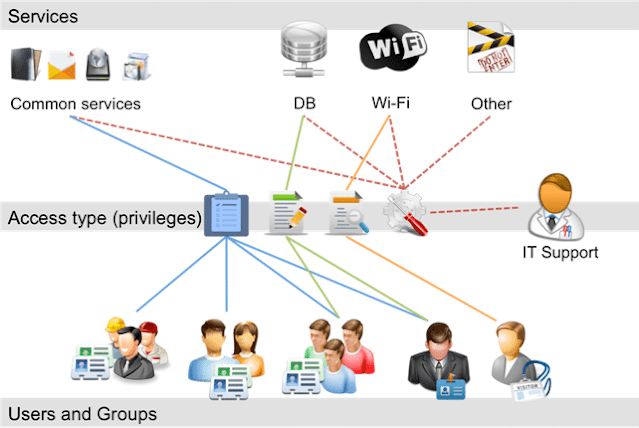

إدارة وصول المستخدم

- الخدمات Services عبارة عن ملفات قابلة للتنفيذ يتم تشغيلها عند بدء التشغيل أو يمكن تشغيلها بواسطة أحداث أخرى أو حالات مجدولة. غالبًا ما تعمل الخدمات في الخلفية دون مطالبة المستخدم أو تفاعله كثيرًا.

- حسابات الخدمة Service accounts. ببساطة ، غالبًا ما يوصف حساب الخدمة بأنه أي حساب لا يتوافق مع شخص حقيقي. غالبًا ما تكون هذه حسابات مضمنة تستخدمها الخدمات للوصول إلى الموارد التي يحتاجونها لأداء أنشطتهم. ومع ذلك ، تتطلب بعض الخدمات حسابات مستخدمين فعلية لأداء وظائف معينة ، ولا تزال العديد من الشركات تستخدم ممارسة استخدام حسابات المجال لتشغيل الخدمات أيضًا.

- حساب إداري Administrative account. على الرغم من وجود حساب مسؤول افتراضي تم إنشاؤه على أي تثبيت جديد لبرنامج مثل Microsoft Windows أو مجال Active Directory ، فإن مصطلح حساب المسؤول غالبًا ما يستخدم بمعنى عام لوصف أي حساب تم منحه امتيازات مستوى المسؤول.

- الحسابات الحرجة Critical accounts. تستخدم هذه الوثيقة مصطلح "الحساب الهام" لوصف الحسابات الافتراضية التي تعتبر عالية المخاطر لأنها تتمتع بامتيازات عالية المستوى أو تمثل مخاطر عالية بسبب استخدامها في كل مكان.

- حساب محدود Limited account. الحساب المحدود هو أي حساب ليس عضوًا في أي مجموعة إدارية ولا يحتوي على أي امتيازات مرتفعة تساوي تلك الخاصة بحساب مسؤول محلي أو حساب مسؤول المجال. عادةً ما يكون الحساب المحدود عضوًا في مجموعة Domain Users أو مجموعة Users المحلية.

- حساب الضيف Guest Account - هو حساب للمستخدمين الذين ليس لديهم حساب دائم في الكمبيوتر أو المجال. يسمح للأشخاص باستخدام الكمبيوتر دون الوصول إلى الملفات الشخصية. لا يمكن للأشخاص الذين يستخدمون حساب الضيف تثبيت البرامج أو الأجهزة أو تغيير الإعدادات أو إنشاء كلمة مرور.

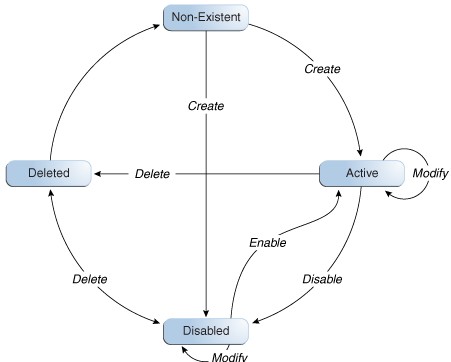

ماهي دورة حياة المستخدم في الأمن السيبراني

| الحالة الحالية | عملية | سيناريو عينة | وصف العملية |

غير موجودة Non-existent | إنشاء Create | يقوم قسم الموارد البشرية بإدخال معلومات ملف تعريف المستخدم للتوظيف الجديد. إذا لم يتم تقديم التعيين الجديد إلى النظام على الفور ، فإن الموارد البشرية تحدد تاريخ بدء مستقبلي للمستخدم. | إذا لم تكن البداية تاريخًا مستقبليًا ، فسيتم إدخال المستخدم في النظام في حالة نشطة. إذا كان تاريخ البدء في المستقبل ، فإن عملية الإنشاء تخلق المستخدم في حالة تعطيل. |

معطلة Disabled | تمكين او تفعيل Enable | تاريخ بدء المستخدم ساري المفعول. يبدأ النظام التزويد للتأجير الجديد. | تم وضع علامة على المستخدم مُمكّن في النظام ويمكن للمستخدم الآن تسجيل الدخول واستخدام النظام. بشكل افتراضي ، يتم إنشاء جميع العضويات والحسابات الضرورية كجزء من سير العمل. |

نشط Active | تعديل Modify | تمت ترقية المستخدم إلى منصب جديد. نتيجة لذلك ، تغير الموارد البشرية المسمى الوظيفي للمستخدم. | يتم توفير موارد جديدة للمستخدم ، ويتم إلغاء توفير الموارد القديمة غير ذات الصلة من المستخدم. |

نشط Active | تعطيل Disabled | يأخذ المستخدم إجازة لمدة سنة من الشركة. يقوم قسم الموارد البشرية بتعطيل المستخدم يدويًا في آخر يوم عمل للمستخدم. يعود المستخدم للانضمام إلى الشركة بعد فترة. يمكن للموارد البشرية أن تجعل المستخدم نشطًا مرة أخرى. | تم وضع علامة على المستخدم معطل في النظام ، ولم يعد المستخدم قادرًا على تسجيل الدخول إلى النظام. يمكن تنشيط المستخدمين المعاقين مرة أخرى. |

نشط Active | Delete | تقاعد المستخدم من الشركة. يقوم قسم الموارد البشرية بتعطيل المستخدم يدويًا في آخر يوم عمل للمستخدم. | تم وضع علامة على المستخدم معطل في النظام ، ولم يعد المستخدم قادرًا على تسجيل الدخول إلى النظام. بشكل افتراضي ، يتم إلغاء توفير كافة حسابات المستخدمين كجزء من سير العمل. |

لديك عدة أنواع من المستخدمين: داخلي وخارجي ، شخصي وتطبيقي ، دائم ومؤقت.

- المستخدمون الداخليون / الخارجيون: يجب أن يكون هؤلاء في دليل بيانات يسمح لك بإدارتها بشكل منفصل وليس على قدم المساواة. يجب أن يتم تحديد دورة حياة المستخدمين الداخليين بواسطة نظام الموارد البشرية ، فأنت لست بحاجة إلى تحديد تاريخ انتهاء الصلاحية ما لم يكونوا موظفين مؤقتين / متعاقدين. يجب أن يكون لدى المستخدمين الخارجيين سياسة محددة حول مدة بقائهم مع مستخدم داخلي يشهد على حسابهم على أساس مجدول.

- الشخص مقابل مستخدمي التطبيقPerson v. application users

- : كائن الشخص عبارة عن مصطلح EmpowerID لتدوين هوية المستخدم ، وربط كل حساب مستخدم للتطبيق (AD ، SalesForce ، Google Apps على سبيل المثال) بكائن الشخص. يجب أن تحتوي حسابات التطبيق إما على دورة حياة تحتاج إلى تصديق وشهادة أو مرتبطة بدور أو عضوية مجموعة (والتي لها أيضًا دورة حياة).

- المستخدمين الدائمين مقابل المستخدمين المؤقتين: يأتي المستخدمون المؤقتون بدورة حياة مضمنة ، فأنت تعلم أنك مخول فقط لتوظيف مقاول لمدة 3 أشهر ، ومن السهل ربط تاريخ انتهاء الصلاحية بهذا المستخدم ولكنك تحتاج سير عمل التصديق الذي يوسع المستخدم بسهولة دون الحاجة إلى إعادة منح جميع الامتيازات الخاصة به.

نصائح لإدارة وصول المستخدم الفعال

- استخدم مبدأ الامتياز الأقل

- تحديد أو إلغاء امتيازات وصول المستخدم المتميز super user access

- امتيازات الخطة قبل الوقت

- استخدم مدير كلمات المرور

- مراجعة وصول المستخدم المميز

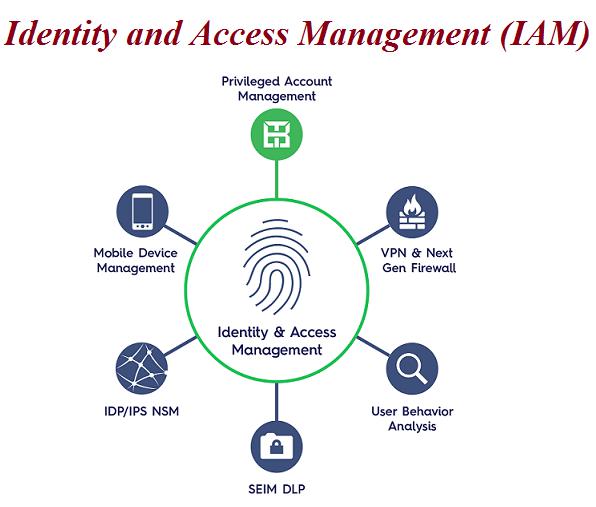

- privileged access management = Pam وتعني امتياز إدارة الوصول

اقرأ أيضا في دليل محلل الأمن السيبراني

تكنولوجيا الإنترنت

- الشبكات

- Wireless LAN Basics - CyberSecurity Analyst guide أساسيات الشبكة المحلية اللاسلكية - دليل محلل الأمن السيبراني

- Web Basics - CyberSecurity Analyst guide أساسيات الويب - دليل محلل الأمن السيبراني

- What is Website? - CyberSecurity Analyst guide? ما هو الموقع؟ - دليل محلل الأمن السيبراني؟

- What is Information Security? - CyberSecurity Analyst guide? ما هو أمن المعلومات؟ - دليل محلل الأمن السيبراني؟

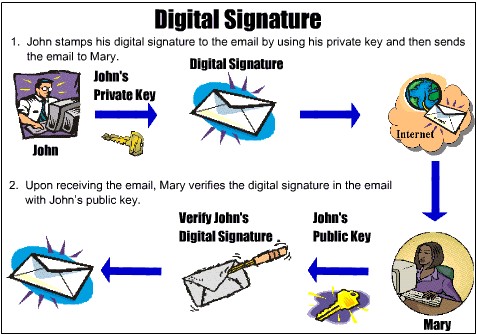

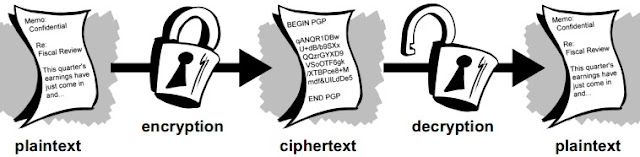

- What is cryptography؟ CyberSecurity Analyst Guide ما هو التشفير؟ دليل محلل الأمن السيبراني

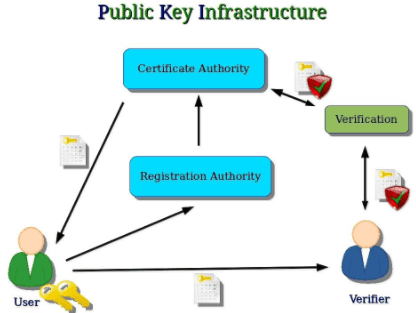

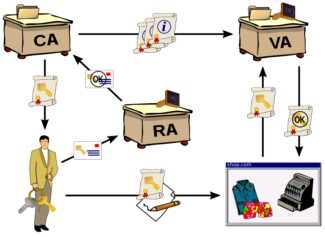

- What is meant PKI (public key infrastructure)?ما المقصود بـ PKI (البنية التحتية للمفتاح العام)؟ محلل الأمن السيبراني

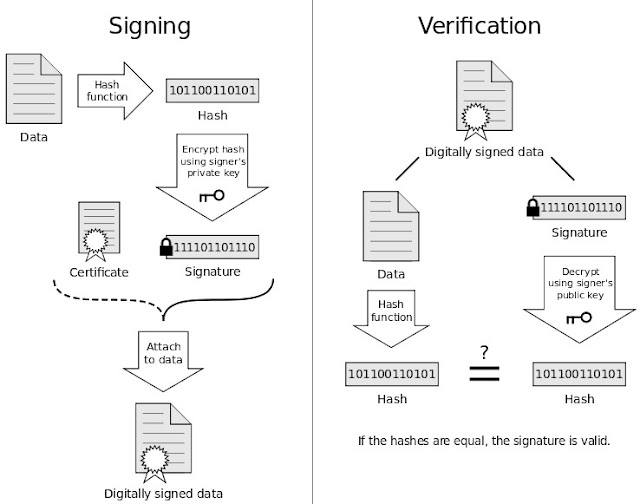

- What are the differences between electronic signature, digital signature and digitized signature?ما الفرق بين التوقيع الإلكتروني والتوقيع الرقمي والتوقيع الرقمنة

- What means access management? ماذا تعني إدارة الدخول او الوصول؟ دليل مدير الأمن السيبراني