Wireless Security - Tools الأمن اللاسلكي - الأدوات

Wireless Security - Tools الأمن اللاسلكي - الأدوات

يعد التنفيذ الصحيح لضوابط الأمان في الشبكات اللاسلكية أمرًا بالغ الأهمية في الوقت الحاضر ، لأنه يؤثر بشكل مباشر على ربحية بعض الشركات وسرية المعلومات. يجب استخدام أدوات الأمان اللاسلكية لاختبار (تدقيق) التطبيقات اللاسلكية بانتظام. لا يعد تدقيق الأمان اللاسلكي الجيد اختبارًا عمليًا فحسب ، بل يعد أيضًا توثيقًا مناسبًا ، بما في ذلك توصيات حول كيفية جعل شبكة WLAN أكثر أمانًا.

هناك مجموعة من عمليات التدقيق المحتملة ، يمكن للمرء أن يحاول القيام بها -

- تدقيق الطبقة الأولى

- تدقيق الطبقة الثانية

- تدقيق أمان WLAN

- تدقيق البنية التحتية السلكية

- تدقيق الهندسة الاجتماعية

- تدقيق نظام منع التطفل اللاسلكي (WIPS)

أداة تدقيق أمان Wi-Fi

في الجزء السابق ، قمنا بإدراج مجموعة من عمليات التدقيق التي يمكن إجراؤها ، من أجل تقييم أمان التطبيق اللاسلكي. سنحاول استعراض النقاط واحدة تلو الأخرى ونرى - أولاً ، سبب أهمية تدقيق معين وثانيًا ، كيف يمكن للمرء أن يقوم بذلك.

تدقيق الطبقة 1 والطبقة 2

الهدف من تدقيق المستوى الأول هو تحديد تغطية التردد اللاسلكي (جزء من مسح الموقع القائم على الأداء) ومعرفة المصادر المحتملة لتداخلات التردد اللاسلكي (جزء من تدقيق الأمان لتحديد مصادر الطبقة الأولى من DoS). أثناء تدقيق الأمان اللاسلكي ، يجري المرء تحليل الطيف لاكتشاف أي أجهزة إرسال مستمرة أو وضع أجهزة تشويش على التردد اللاسلكي عن قصد (الذي يتسبب في طبقة 1 DoS).

بالنسبة للتدقيق اللاسلكي من الطبقة الثانية ، فإن الهدف هو اكتشاف أي أجهزة مخادعة أو أجهزة 802.11 غير مصرح بها. يعد إجراء تدقيق الطبقة الثانية أمرًا بالغ الأهمية في البيئات التي لا تحتوي على مراقبة IPS لاسلكية (WIPS) منتشرة (وإلا فإن WIPS ستقوم بهذا العمل تلقائيًا ، لأن هذه هي وظيفتها).

قائمة النقاط التي يجب على المدقق التركيز عليها أثناء إجراء مسح موقع الطبقة 2 هي: عناوين MAC ومعرفات SSID وأنواع الأجهزة المستخدمة وأنواع حركة المرور والقنوات المستخدمة والتكوينات الافتراضية المحتملة وهجمات الطبقة الثانية المحتملة التي تحدث ، عملاء مخصصون ، إلخ.

أثناء إجراء تدقيق الطبقة 1 أو الطبقة 2 ، قد يستخدم المراجع الأدوات التالية -

برامج شم / محللات البروتوكول (مثل Wireshark)

حاقنات إشارة 2.4 / 5 جيجا هرتز.

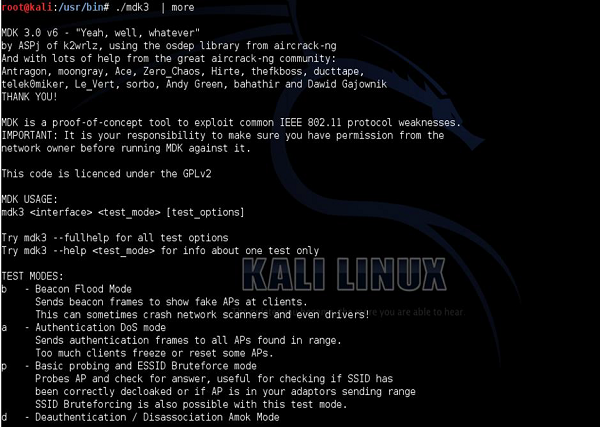

الأدوات الهجومية (mdk3 ، Void11 ، Bugtraq ، IKEcrack ، FakeAP ، إلخ.)

كمثال سأريكم أداة سكين للجيش السويسري تسمى mdk3 . إنها أداة إثبات مفهوم تسمح باستغلال الشبكة اللاسلكية. على سبيل المثال لا الحصر ، يتيح لك ذلك -

أدوات منارة مزيفة للفيضانات (كطريقة لتقليد AP وهمية).

DoS لإطارات المصادقة (قد يؤدي إلى تجميد AP أو إعادة تشغيله إذا كانت ضعيفة).

تدفق إطارات التفكك / إلغاء المصادقة (لطرد المستخدمين الصالحين من الشبكة).

اختبار الأمان اللاسلكي 802.1X.

إساءة استخدام أنظمة منع / كشف التسلل اللاسلكي (WIPS / WIDS) ومجموعة من الأشياء الضارة الأخرى.

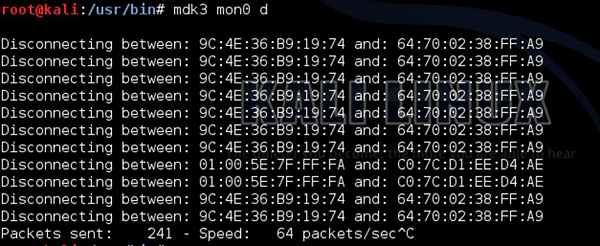

يعد إنشاء Layer 2 DoS لإطارات إلغاء المصادقة باستخدام kali Linux (أداة mdk3) أمرًا بسيطًا للغاية ويمكن تحقيقه بأمر واحد ، كما هو موضح في لقطة الشاشة التالية.

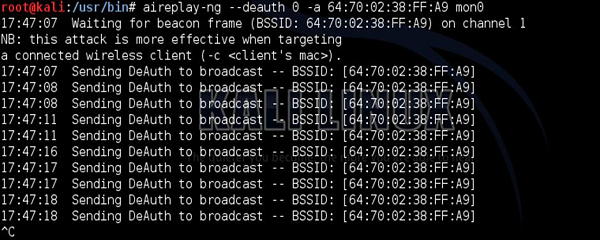

بالطبع ، هناك دائمًا مجموعة من الطرق للحصول على نفس النتيجة. يمكنك الحصول على نفس التأثير باستخدام أداة aireplay-ng . عنوان MAC بعد "-a" هو قيمة BSSID لنقطة الوصول التي تبث شبكة WLAN معينة.

تدقيق أمان WLAN

الهدف من تدقيق أمان WLAN هو التحقيق في إمكانية وكيفية اختراق شبكة WLAN معينة. ترتبط أنواع نقاط الضعف التي يبحث عنها المهاجم المحتمل (ونقاط الضعف التي يجب أن يركز عليها مدقق الأمان اللاسلكي) بشكل أساسي بالمصادقة والتشفير وأنواع شبكات WLAN المنتشرة والمفاتيح الضعيفة المستخدمة وما شابه ذلك.

الأدوات المناسبة لهذا الاستخدام هي -

برامج شم / محللات البروتوكول (مثل Wireshark).

أدوات الاكتشاف اللاسلكي (مثل NetStumbler و Kismet و Win Sniffer و WiFiFoFum وما إلى ذلك).

أدوات (اختبار) فك التشفير / المصادقة (aircrack-ng ، البرامج النصية المخصصة ، جميع أنواع أدوات تحليل التشفير).

كما ترى ، فإن تدقيق أمان WLAN الأساسي ليس شيئًا تحتاج إلى برنامج متخصص له. قد يؤدي استخدام التطبيق على هاتفك الذكي إلى القيام بهذا العمل!

تدقيق البنية التحتية السلكية

فيما يتعلق باتصالات الشبكة اللاسلكية ، يجب أيضًا تأمين الجزء السلكي حتى يتم اعتبار النظام بأكمله آمنًا. يجب أن يغطي تدقيق البنية التحتية السلكية المؤشرات التالية -

- فحص جدار الحماية المستخدم لتقييد وصول مستخدم WLAN إلى موارد شبكة معينة.

- يجب تعطيل واجهات منفذ التبديل غير المستخدمة.

- يجب استخدام كلمة مرور قوية ، ويجب استخدام بروتوكولات ذات تشفير داخلي (HTTPS ، SSH) ، إن أمكن.

تدقيق الهندسة الاجتماعية

الهندسة الاجتماعية هي نوع من "الهجوم" الذي يستخدم أساليب غير تقنية للحصول على المعلومات. بدلاً من محاولة كسر كلمة المرور اللاسلكية ، ربما يكون من الأسهل طلبها؟ ربما سيكون من الأسهل الحصول على WPS PIN ، والذي سيسمح لك بالاتصال بشبكة WLAN محمية؟a

تبدو هذه السيناريوهات مذهلة ، لكن يمكنني أن أؤكد لكم أنها تحدث في الحياة الواقعية أيضًا. من أجل الحماية من ذلك ، فإن أهم شيء هو أن تكون على دراية بالبيانات التي يجب أن تظل سرية وما يجب مشاركته. في البيئات المنزلية حيث تكون "المسؤول" عن الشبكة ، أنت وحدك من يقرر ما الذي يجب أن يظل خاصًا. من ناحية أخرى ، في بيئات المؤسسات ، سيكون دور الإدارات الأمنية إصدار حملات توعية أمنية لتثقيف الموظفين حول الاستخدام الصحيح للشبكة اللاسلكية وما الذي يمكن أن يكون إساءة استخدام.

أنظمة منع التطفل اللاسلكي

على الشبكة السلكية ، يتم استخدام نظام منع التطفل (IPS) لإجراء فحص عميق للحزم للحزم العابرة ، من أجل البحث عن الحالات الشاذة أو أحصنة طروادة أو أجزاء التعليمات البرمجية الضارة الأخرى.

إنه مشابه في العالم اللاسلكي ، لكنه يركز على الرد على الأجهزة اللاسلكية المارقة ، بدلاً من الأحداث الأمنية. يركز نظام منع التطفل اللاسلكي (WIPS) على اكتشاف ومنع استخدام الأجهزة اللاسلكية غير المصرح بها. الفكرة الكاملة وراء WIPS ، هي أن يكون لديك بعض APs في بنيتك التحتية مخصصة مهيأة في وضع WIPS (لا تبث أي شبكة WLAN أو تسمح للمستخدم بالربط). تم تكوين نقاط الوصول هذه مسبقًا لقناة تردد معينة ويستمعون فقط إلى الطيف الترددي طوال الوقت بحثًا عن الحالات الشاذة.

نهج آخر هو أن يكون لديك مجموعة من أجهزة الاستشعار السلبية المخصصة (بدلاً من نقاط الوصول) لأداء هذه المهمة. الأنواع المختلفة من الحالات الشاذة التي قد تتوقع رؤيتها هي: تدفق إطارات إلغاء المصادقة ، أو تدفق إطارات التفكك ، واكتشاف شبكات WLAN التي تبثها AP مع BSSID غير معروف ، وما إلى ذلك. إذا كنت تفكر في فحص الحزمة العميق أو اكتشاف الكود الضار ، لا يزال يتعين اكتشافها على الشبكة السلكية ، باستخدام أجهزة IPS / IDS مخصصة.

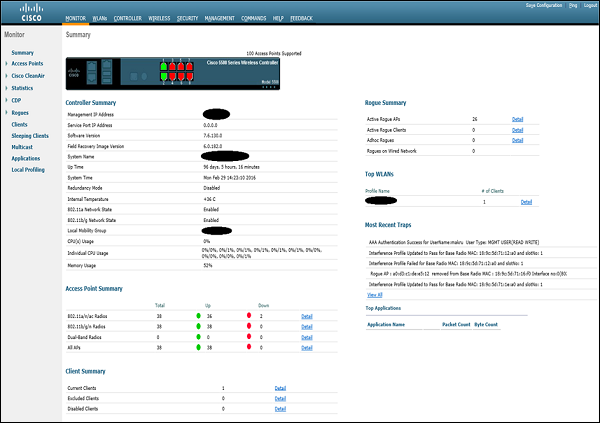

أنت كمهاجم ليس لديك أي وسيلة لتشغيل حل WIPS لأنه إجراء تقني دفاعي. نظرًا لسعرها وتكاليف إدارتها ، قد لا تقوم بتشغيلها إلا الشركات الأكبر حجمًا (لا يزال نادرًا جدًا). يمكن أن تستند إحدى عمليات النشر المحتملة لحل WIPS إلى نموذج Cisco Wireless Infrastructure. يعتمد حل Cisco Wireless (في أبسط أشكاله) على وحدة التحكم في الشبكة المحلية اللاسلكية (WLC) ومجموعة من نقاط الوصول. يفترض حل WIPS أن بعض نقاط الوصول قد تم إخراجها من خدمة WLAN العادية ، وتعيينها على وضع IPS ، ومخصصة فقط لفحص طيف التردد.

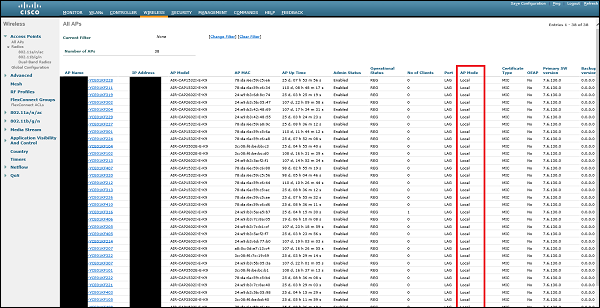

الصفحة الرئيسية لوحدة تحكم Cisco Wireless LAN (WLC) موضحة أدناه (الحقول السرية مغطاة بدائرة مملوءة بالأسود).

هذا WLC الخاص يدير حاليًا 38 نقطة وصول انضمت إليه. يمكن الاطلاع على قائمة مفصلة لجميع نقاط الوصول ، إلى جانب عناوين MAC وعناوين IP ووضع AP ضمن علامة التبويب "لاسلكي".

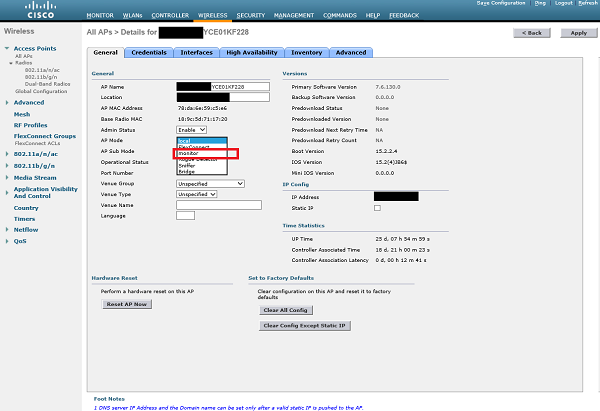

جميع نقاط الوصول المنضمة حاليًا ، تم تعيينها في "الوضع المحلي". هذا يعني أنهم مكرسون لتوفير تغطية لاسلكية منتظمة ، والإعلان عن جميع شبكات WLAN التي تم تكوينها. من أجل تحويل نقطة وصول معينة إلى "وضع IPS" كما نعرفها ، نحتاج إلى النقر فوق أحد نقاط الوصول وتغيير "وضع AP" إلى "وضع الشاشة" الخاص.

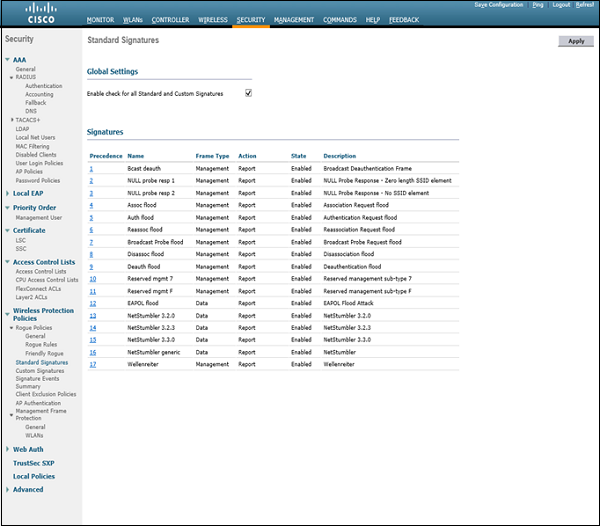

بعد تعيين نقطة الوصول في وضع "المراقبة" وتطبيق التغيير ، ستتم إعادة تشغيل نقطة الوصول. من هذه النقطة ، فإن عملها الوحيد هو الاستماع إلى طيف التردد ، واكتشاف الهجمات اللاسلكية الجانبية. بشكل افتراضي ، يحتوي WLC على مجموعة محددة مسبقًا من التوقيعات التي ستبحث عنها AP. تم سردها في لقطة الشاشة التالية -

كما ترى ، فإن العنصر رقم 9 هو "Deauth Flood" ، مع نوع الإطار - الإدارة والإجراء المقابل - التقرير (وهذا يعني أنه لن يقوم إلا بالإبلاغ عن الهجوم باستخدام رسائل السجل ، ولكنه لن يتخذ أي إجراء).

مع الإعداد كما لدينا هنا ، عندما يستخدم المهاجم المحتمل أداة mdk3 أو aireplay-ng للتدخل في شبكة WLAN الحالية ، استنادًا إلى البنية التحتية اللاسلكية Cisco - سيتم اكتشاف الهجوم وإخطار مسؤولي الشبكة. هناك منتجات أخرى قد تنتقل بالأمان اللاسلكي إلى المستوى التالي. مع خدمات التتبع اللاسلكي ، قد تكتشف الأداة موقعك الجغرافي الدقيق في بعض المواقع الآمنة للغاية ، ربما يأتي حارس لتفقد مصدر الهجوم ، أو قد يتم استدعاء الشرطة.

كما ذكرت سابقًا ، لا يمكنك تلبية مثل هذا الإعداد إلا في بيئات المؤسسات. في عمليات النشر الأصغر أو البيئات المنزلية ، لن تفي بمثل هذه الإجراءات الأمنية.