Cellular Concepts - GSM Radio Link المفاهيم الخلوية - وصلة راديو GSM

Cellular Concepts - GSM Radio Link المفاهيم الخلوية - وصلة راديو GSM

يتم توصيل BTS و MS من خلال روابط لاسلكية وتسمى هذه الواجهة الهوائية Um. تخضع الموجة الراديوية للتوهين والانعكاس وانزياح دوبلر والتداخل من جهاز إرسال آخر. تتسبب هذه التأثيرات في فقدان قوة الإشارة والتشويه مما يؤثر على جودة الصوت أو البيانات. للتعامل مع الظروف القاسية ، يستخدم نظام GSM معالجة فعالة ووقائية للإشارات. يجب أن يضمن التصميم الخلوي السليم توفير تغطية راديوية كافية في المنطقة.

يرجع اختلاف قوة الإشارة للهاتف المحمول إلى الأنواع المختلفة لخبو قوة الإشارة. هناك نوعان من اختلافات قوة الإشارة.

الاختلافات العيانية - بسبب محيط التضاريس بين BTS و MS. يحدث تأثير الخبو بسبب التظليل والحيود (الانحناء) لموجات الراديو.

الاختلافات المجهرية - بسبب الخبو متعدد المسارات أو الخبو قصير المدى أو خبو رايلي. أثناء تحرك MS ، سيتم استقبال موجات الراديو من العديد من المسارات المختلفة.

يتم توصيل BTS و MS من خلال روابط لاسلكية وتسمى هذه الواجهة الهوائية Um. تخضع الموجة الراديوية للتوهين والانعكاس وانزياح دوبلر والتداخل من جهاز إرسال آخر. تتسبب هذه التأثيرات في فقدان قوة الإشارة والتشويه مما يؤثر على جودة الصوت أو البيانات. للتعامل مع الظروف القاسية ، يستخدم نظام GSM معالجة فعالة ووقائية للإشارات. يجب أن يضمن التصميم الخلوي السليم توفير تغطية راديوية كافية في المنطقة.

يرجع اختلاف قوة الإشارة للهاتف المحمول إلى الأنواع المختلفة لخبو قوة الإشارة. هناك نوعان من اختلافات قوة الإشارة.

الاختلافات العيانية - بسبب محيط التضاريس بين BTS و MS. يحدث تأثير الخبو بسبب التظليل والحيود (الانحناء) لموجات الراديو.

الاختلافات المجهرية - بسبب الخبو متعدد المسارات أو الخبو قصير المدى أو خبو رايلي. أثناء تحرك MS ، سيتم استقبال موجات الراديو من العديد من المسارات المختلفة.

رايلي يتلاشى

يمكن نمذجة خبو Rayleigh أو التغيرات العيانية على أنها إضافة مكونين يشكلان خسارة المسير بين المحطة المتنقلة والمحطة القاعدة. المكون الأول هو المكون الحتمي (L) الذي يضيف خسارة إلى قوة الإشارة مع زيادة المسافة (R) بين القاعدة والجهاز المحمول. يمكن كتابة هذا المكون كـ -

L = 1 / ص ن

حيث تكون n عادةً 4. المكون العياني الآخر هو متغير عشوائي عادي لوغاريتمي يأخذ في الاعتبار تأثيرات خبو الظل الناجم عن التغيرات في التضاريس والعوائق الأخرى في المسير الراديوي. القيمة المتوسطة المحلية لخسارة المسار = مكون حتمي + سجل متغير عشوائي عادي.

الاختلافات المجهرية أو خبو رايلي يحدث عندما يتحرك الهاتف المحمول لمسافات قصيرة مقارنة بالمسافة بين الهاتف المحمول والقاعدة. تحدث هذه الاختلافات قصيرة المدى بسبب تشتت الإشارة في المنطقة المجاورة للوحدة المتنقلة ، على سبيل المثال عن طريق تل أو مبنى أو حركة مرور. يؤدي هذا إلى العديد من المسارات المختلفة التي يتم اتباعها بين المرسل والمستقبل (انتشار متعدد المسارات). يتم تغيير الموجة المنعكسة في كل من الطور والسعة. قد تختفي الإشارة بشكل فعال إذا كانت الموجة المنعكسة خارج الطور بمقدار 180 درجة مع إشارة المسار المباشر. تؤدي العلاقات الجزئية خارج الطور بين الإشارات المتعددة المستقبلة إلى انخفاض أقل في قوة الإشارة المستقبلة.

يمكن نمذجة خبو Rayleigh أو التغيرات العيانية على أنها إضافة مكونين يشكلان خسارة المسير بين المحطة المتنقلة والمحطة القاعدة. المكون الأول هو المكون الحتمي (L) الذي يضيف خسارة إلى قوة الإشارة مع زيادة المسافة (R) بين القاعدة والجهاز المحمول. يمكن كتابة هذا المكون كـ -

L = 1 / ص ن

حيث تكون n عادةً 4. المكون العياني الآخر هو متغير عشوائي عادي لوغاريتمي يأخذ في الاعتبار تأثيرات خبو الظل الناجم عن التغيرات في التضاريس والعوائق الأخرى في المسير الراديوي. القيمة المتوسطة المحلية لخسارة المسار = مكون حتمي + سجل متغير عشوائي عادي.

الاختلافات المجهرية أو خبو رايلي يحدث عندما يتحرك الهاتف المحمول لمسافات قصيرة مقارنة بالمسافة بين الهاتف المحمول والقاعدة. تحدث هذه الاختلافات قصيرة المدى بسبب تشتت الإشارة في المنطقة المجاورة للوحدة المتنقلة ، على سبيل المثال عن طريق تل أو مبنى أو حركة مرور. يؤدي هذا إلى العديد من المسارات المختلفة التي يتم اتباعها بين المرسل والمستقبل (انتشار متعدد المسارات). يتم تغيير الموجة المنعكسة في كل من الطور والسعة. قد تختفي الإشارة بشكل فعال إذا كانت الموجة المنعكسة خارج الطور بمقدار 180 درجة مع إشارة المسار المباشر. تؤدي العلاقات الجزئية خارج الطور بين الإشارات المتعددة المستقبلة إلى انخفاض أقل في قوة الإشارة المستقبلة.

آثار رايلي يتلاشى

يمكن أن يتسبب الانعكاس والانتشار متعدد المسارات في حدوث تأثيرات إيجابية وسلبية.

يمكن أن يتسبب الانعكاس والانتشار متعدد المسارات في حدوث تأثيرات إيجابية وسلبية.

عمليات الإرسال / الاستلام

هناك عمليتان رئيسيتان تشاركان في إرسال واستقبال المعلومات عبر رابط راديو رقمي ، والتشفير ، والتشكيل.

هناك عمليتان رئيسيتان تشاركان في إرسال واستقبال المعلومات عبر رابط راديو رقمي ، والتشفير ، والتشكيل.

تمديد التغطية

يسمح الانتشار متعدد المسارات للإشارات الراديوية بالوصول إلى ما وراء التلال والمباني وفي الأنفاق. قد تضيف إشارات التداخل البناءة والمدمرة المستلمة عبر مسارات متعددة بعضها البعض أو تدمر بعضها البعض.

يسمح الانتشار متعدد المسارات للإشارات الراديوية بالوصول إلى ما وراء التلال والمباني وفي الأنفاق. قد تضيف إشارات التداخل البناءة والمدمرة المستلمة عبر مسارات متعددة بعضها البعض أو تدمر بعضها البعض.

الترميز

الترميز هو معالجة المعلومات التي تتضمن إعداد إشارات البيانات الأساسية بحيث يتم حمايتها ووضعها في شكل يمكن للرابط الراديوي التعامل معه. بشكل عام ، تتضمن عملية التشفير الأمر المنطقي الحصري OR (EXOR). يتم تضمين الترميز في -

- ترميز الكلام أو الترميز العابر

- تشفير القناة أو تشفير تصحيح الخطأ الأمامي

- التداخل

- التشفير

الترميز هو معالجة المعلومات التي تتضمن إعداد إشارات البيانات الأساسية بحيث يتم حمايتها ووضعها في شكل يمكن للرابط الراديوي التعامل معه. بشكل عام ، تتضمن عملية التشفير الأمر المنطقي الحصري OR (EXOR). يتم تضمين الترميز في -

- ترميز الكلام أو الترميز العابر

- تشفير القناة أو تشفير تصحيح الخطأ الأمامي

- التداخل

- التشفير

تنسيق الاندفاع

الكلام البشري هو نطاق محدود بين 300 هرتز إلى 3400 هرتز ويخضع لتعديل التردد في الأنظمة التناظرية. في نطاق أنظمة PSTN الرقمية الثابتة ، يتم أخذ عينات من الكلام المحدود بمعدل 8 كيلو هرتز ويتم تشفير كل عينة إلى 8 بتات تؤدي إلى 64 كيلو بت في الثانية (قانون التشفير PCM). لا يمكن للراديو الخلوي الرقمي التعامل مع معدل البت العالي المستخدم لأنظمة PSTN. تم تطوير تقنيات ذكية لتحليل الإشارات ومعالجتها لتقليل معدل البتات.

الكلام البشري هو نطاق محدود بين 300 هرتز إلى 3400 هرتز ويخضع لتعديل التردد في الأنظمة التناظرية. في نطاق أنظمة PSTN الرقمية الثابتة ، يتم أخذ عينات من الكلام المحدود بمعدل 8 كيلو هرتز ويتم تشفير كل عينة إلى 8 بتات تؤدي إلى 64 كيلو بت في الثانية (قانون التشفير PCM). لا يمكن للراديو الخلوي الرقمي التعامل مع معدل البت العالي المستخدم لأنظمة PSTN. تم تطوير تقنيات ذكية لتحليل الإشارات ومعالجتها لتقليل معدل البتات.

خصائص الكلام

يمكن تمييز الكلام البشري في الأصوات الأولية (الصوتيات). اعتمادًا على اللغة ، يوجد 30 إلى 50 صوتًا مختلفًا. الصوت البشري قادر على إنتاج ما يصل إلى 10 صوتيات في الثانية ، بحيث يلزم حوالي 60 بت / ثانية لنقل الكلام. ومع ذلك ، ستختفي جميع الميزات الفردية والتجويد. للحفاظ على الميزات الفردية ، يكون المقدار الحقيقي للمعلومات التي سيتم إرسالها أعلى بعدد مرات ، ولكنه لا يزال جزءًا صغيرًا من 64 كيلوبت / ثانية المستخدمة في PCM.

بناءً على آلية إنتاج الصوت لأعضاء الكلام البشرية ، يمكن عمل نموذج بسيط لإنتاج الكلام. يبدو أنه خلال فترة زمنية قصيرة تتراوح من 10 إلى 30 مللي ثانية ، تظل معلمات النموذج مثل فترة الملعب ، والصوت / بدون صوت ، وكسب التضخيم ، ومعلمات المرشح ثابتة (شبه ثابتة). تتمثل ميزة هذا النموذج في التحديد البسيط للمعلمات عن طريق التنبؤ الخطي.

يمكن تمييز الكلام البشري في الأصوات الأولية (الصوتيات). اعتمادًا على اللغة ، يوجد 30 إلى 50 صوتًا مختلفًا. الصوت البشري قادر على إنتاج ما يصل إلى 10 صوتيات في الثانية ، بحيث يلزم حوالي 60 بت / ثانية لنقل الكلام. ومع ذلك ، ستختفي جميع الميزات الفردية والتجويد. للحفاظ على الميزات الفردية ، يكون المقدار الحقيقي للمعلومات التي سيتم إرسالها أعلى بعدد مرات ، ولكنه لا يزال جزءًا صغيرًا من 64 كيلوبت / ثانية المستخدمة في PCM.

بناءً على آلية إنتاج الصوت لأعضاء الكلام البشرية ، يمكن عمل نموذج بسيط لإنتاج الكلام. يبدو أنه خلال فترة زمنية قصيرة تتراوح من 10 إلى 30 مللي ثانية ، تظل معلمات النموذج مثل فترة الملعب ، والصوت / بدون صوت ، وكسب التضخيم ، ومعلمات المرشح ثابتة (شبه ثابتة). تتمثل ميزة هذا النموذج في التحديد البسيط للمعلمات عن طريق التنبؤ الخطي.

تقنيات ترميز الكلام

هناك 3 فئات من تقنيات ترميز الكلام

ترميز شكل الموجة - ينتقل الكلام جيدًا قدر الإمكان في ترميز شكل الموجة. PCM هو مثال على ترميز شكل الموجة. يتراوح معدل البت من 24 إلى 64 كيلو بت في الثانية وجودة الكلام جيدة ويمكن التعرف على السماعة بسهولة.

ترميز المعلمات - يتم إرسال كمية محدودة جدًا من المعلومات. سيعمل جهاز فك التشفير الذي تم إنشاؤه وفقًا لنموذج إنتاج الكلام على إعادة إنشاء الكلام في جهاز الاستقبال. مطلوب 1 إلى 3 كيلو بت في الثانية فقط لنقل الكلام. الكلام المعاد تكوينه واضح لكنه يعاني من الضوضاء وغالبًا لا يمكن التعرف على المتحدث.

التشفير الهجين - التشفير الهجين هو مزيج من تشفير شكل الموجة وتشفير المعلمات. فهو يجمع بين النقاط القوية لكلتا التقنيتين ويستخدم GSM تقنية تشفير هجينة تسمى RPE-LTP (توقع النبض المنتظم المثير طويل المدى) مما ينتج عنه 13 كيلو بت في الثانية لكل قناة صوتية.

هناك 3 فئات من تقنيات ترميز الكلام

ترميز شكل الموجة - ينتقل الكلام جيدًا قدر الإمكان في ترميز شكل الموجة. PCM هو مثال على ترميز شكل الموجة. يتراوح معدل البت من 24 إلى 64 كيلو بت في الثانية وجودة الكلام جيدة ويمكن التعرف على السماعة بسهولة.

ترميز المعلمات - يتم إرسال كمية محدودة جدًا من المعلومات. سيعمل جهاز فك التشفير الذي تم إنشاؤه وفقًا لنموذج إنتاج الكلام على إعادة إنشاء الكلام في جهاز الاستقبال. مطلوب 1 إلى 3 كيلو بت في الثانية فقط لنقل الكلام. الكلام المعاد تكوينه واضح لكنه يعاني من الضوضاء وغالبًا لا يمكن التعرف على المتحدث.

التشفير الهجين - التشفير الهجين هو مزيج من تشفير شكل الموجة وتشفير المعلمات. فهو يجمع بين النقاط القوية لكلتا التقنيتين ويستخدم GSM تقنية تشفير هجينة تسمى RPE-LTP (توقع النبض المنتظم المثير طويل المدى) مما ينتج عنه 13 كيلو بت في الثانية لكل قناة صوتية.

ترميز الكلام في GSM (ترميز)

تم تحويل PCM 64 كيلوبت / ثانية من قانون A القياسي 8 بتات كمي لكل عينة إلى 13 بت خطيًا لكل تيار بت عينة يتوافق مع معدل بت 104 كيلوبت / ثانية. يتم تغذية تيار 104 كيلوبت / ثانية في مشفر الكلام RPE-LTP الذي يأخذ عينات 13 بت في كتلة من 160 عينة (كل 20 مللي ثانية). ينتج المشفر RPE-LTP 260 بت في كل 20 مللي ثانية ، مما ينتج عنه معدل بت يبلغ 13 كيلوبت / ثانية. يوفر هذا جودة كلام مقبولة للمهاتفة المحمولة وقابلة للمقارنة مع هواتف PSTN السلكية. في نظام GSM بسرعة 13 كيلو بت في الثانية ، يُطلق على ترميز الكلام مُشفرات المعدل الكامل. بدلاً من ذلك ، تتوفر أيضًا مشفرات نصف معدل (6.5 كيلو بت في الثانية) لتعزيز السعة.

تم تحويل PCM 64 كيلوبت / ثانية من قانون A القياسي 8 بتات كمي لكل عينة إلى 13 بت خطيًا لكل تيار بت عينة يتوافق مع معدل بت 104 كيلوبت / ثانية. يتم تغذية تيار 104 كيلوبت / ثانية في مشفر الكلام RPE-LTP الذي يأخذ عينات 13 بت في كتلة من 160 عينة (كل 20 مللي ثانية). ينتج المشفر RPE-LTP 260 بت في كل 20 مللي ثانية ، مما ينتج عنه معدل بت يبلغ 13 كيلوبت / ثانية. يوفر هذا جودة كلام مقبولة للمهاتفة المحمولة وقابلة للمقارنة مع هواتف PSTN السلكية. في نظام GSM بسرعة 13 كيلو بت في الثانية ، يُطلق على ترميز الكلام مُشفرات المعدل الكامل. بدلاً من ذلك ، تتوفر أيضًا مشفرات نصف معدل (6.5 كيلو بت في الثانية) لتعزيز السعة.

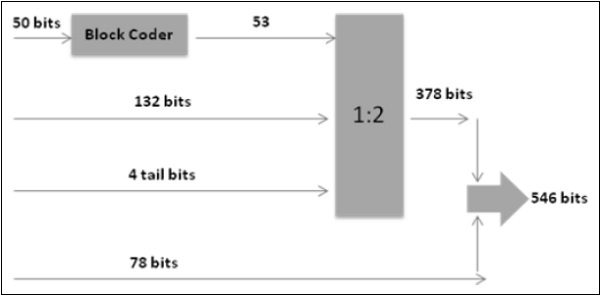

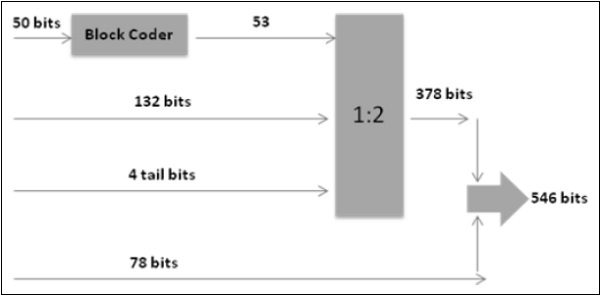

قناة الترميز / الترميز التلافيفي

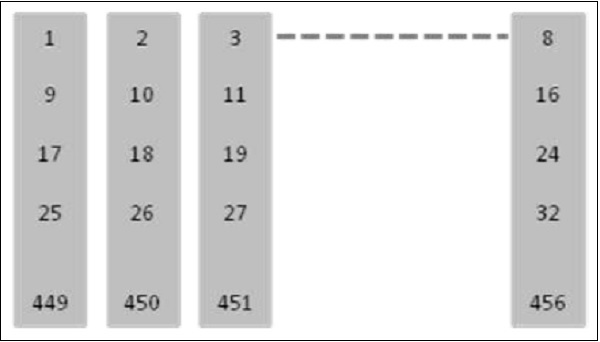

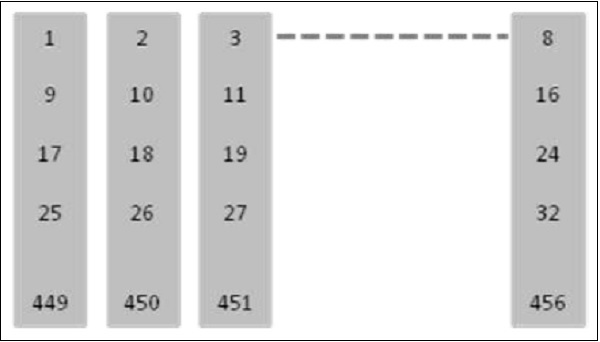

يستخدم ترميز القناة في GSM 260 بت من تشفير الكلام كمدخل لتشفير القناة وإخراج 456 بت مشفر. من بين 260 بت التي أنتجها برنامج تشفير الكلام RPE-LTP ، تم تصنيف 182 بتات مهمة و 78 بتات غير مهمة. مرة أخرى ، يتم تقسيم 182 بتة إلى 50 بتة الأكثر أهمية ويتم تشفيرها بالفدرة إلى 53 بتة وتضاف بـ 132 بتة و 4 بتات ذيلية ، بإجمالي 189 بتة قبل أن تخضع لتشفير تلافيفي بنسبة 1: 2 ، وتحويل 189 بتة إلى 378 بتة. تمت إضافة هذه الـ 378 بتًا مع 78 بتًا غير مهم ينتج عنها 456 بت.

يستخدم ترميز القناة في GSM 260 بت من تشفير الكلام كمدخل لتشفير القناة وإخراج 456 بت مشفر. من بين 260 بت التي أنتجها برنامج تشفير الكلام RPE-LTP ، تم تصنيف 182 بتات مهمة و 78 بتات غير مهمة. مرة أخرى ، يتم تقسيم 182 بتة إلى 50 بتة الأكثر أهمية ويتم تشفيرها بالفدرة إلى 53 بتة وتضاف بـ 132 بتة و 4 بتات ذيلية ، بإجمالي 189 بتة قبل أن تخضع لتشفير تلافيفي بنسبة 1: 2 ، وتحويل 189 بتة إلى 378 بتة. تمت إضافة هذه الـ 378 بتًا مع 78 بتًا غير مهم ينتج عنها 456 بت.

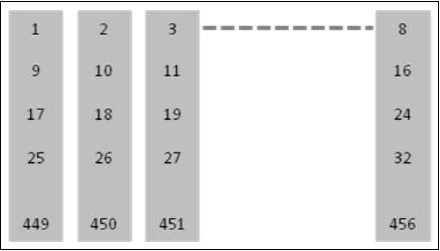

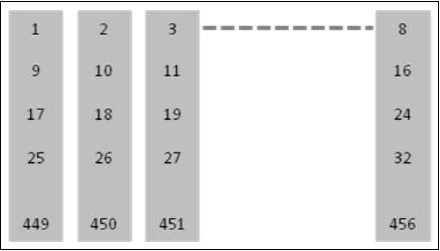

التداخل - المستوى الأول

يوفر مشفر القناة 456 بت لكل 20 مللي ثانية من الكلام. وهي مشذرة ، وتشكل ثماني كتل كل منها 57 بتًا ، كما هو موضح في الشكل أدناه.

في رشقة عادية يمكن استيعاب فدرات من 57 بتة وإذا فقدت واحدة من هذه الرشقة يكون معدل الخطأ في البتات 25٪ لكل 20 مللي ثانية.

يوفر مشفر القناة 456 بت لكل 20 مللي ثانية من الكلام. وهي مشذرة ، وتشكل ثماني كتل كل منها 57 بتًا ، كما هو موضح في الشكل أدناه.

في رشقة عادية يمكن استيعاب فدرات من 57 بتة وإذا فقدت واحدة من هذه الرشقة يكون معدل الخطأ في البتات 25٪ لكل 20 مللي ثانية.

التداخل - المستوى الثاني

تم إدخال مستوى ثانٍ من التشذير لزيادة خفض BER المحتمل إلى 12.5٪. بدلاً من إرسال كتلتين من 57 بتة من نفس 20 مللي ثانية من الكلام ضمن رشقة واحدة ، يتم إرسال كتلة من 20 مللي ثانية وكتلة من العينة التالية البالغة 20 مللي ثانية معًا. يحدث تأخير في النظام عندما يتعين على MS انتظار 20 مللي ثانية من الكلام. ومع ذلك ، يمكن للنظام الآن أن يفقد اندفاعة كاملة ، من أصل ثمانية ، حيث أن الخسارة هي فقط 12.5٪ من إجمالي البتات من كل إطار خطاب 20 مللي ثانية. 12.5٪ هي أقصى مستوى خسارة يمكن لمفكك تشفير القناة تصحيحه.

تم إدخال مستوى ثانٍ من التشذير لزيادة خفض BER المحتمل إلى 12.5٪. بدلاً من إرسال كتلتين من 57 بتة من نفس 20 مللي ثانية من الكلام ضمن رشقة واحدة ، يتم إرسال كتلة من 20 مللي ثانية وكتلة من العينة التالية البالغة 20 مللي ثانية معًا. يحدث تأخير في النظام عندما يتعين على MS انتظار 20 مللي ثانية من الكلام. ومع ذلك ، يمكن للنظام الآن أن يفقد اندفاعة كاملة ، من أصل ثمانية ، حيث أن الخسارة هي فقط 12.5٪ من إجمالي البتات من كل إطار خطاب 20 مللي ثانية. 12.5٪ هي أقصى مستوى خسارة يمكن لمفكك تشفير القناة تصحيحه.

التشفير / التشفير

الغرض من التشفير هو تشفير الرشقة بحيث لا يمكن تفسيرها بواسطة أي أجهزة أخرى غير المستقبل. تسمى خوارزمية التشفير في GSM خوارزمية A5. لا يضيف بتات إلى الرشقة ، مما يعني أن المدخلات والمخرجات لعملية التشفير هي نفسها الإدخال: 456 بت لكل 20 مللي ثانية. تتوفر تفاصيل حول التشفير ضمن الميزات الخاصة لـ GSM.

الغرض من التشفير هو تشفير الرشقة بحيث لا يمكن تفسيرها بواسطة أي أجهزة أخرى غير المستقبل. تسمى خوارزمية التشفير في GSM خوارزمية A5. لا يضيف بتات إلى الرشقة ، مما يعني أن المدخلات والمخرجات لعملية التشفير هي نفسها الإدخال: 456 بت لكل 20 مللي ثانية. تتوفر تفاصيل حول التشفير ضمن الميزات الخاصة لـ GSM.

مضاعفة (تنسيق الاندفاع)

يجب أن يتضمن كل إرسال من mobile / BTS بعض المعلومات الإضافية إلى جانب البيانات الأساسية. في GSM ، تمت إضافة إجمالي 136 بت لكل كتلة 20 مللي ثانية ليصل الإجمالي الإجمالي إلى 592 بت. تمت إضافة فترة حراسة مقدارها 33 بتًا ، مما يجعل 625 بت لكل 20 مللي ثانية.

يجب أن يتضمن كل إرسال من mobile / BTS بعض المعلومات الإضافية إلى جانب البيانات الأساسية. في GSM ، تمت إضافة إجمالي 136 بت لكل كتلة 20 مللي ثانية ليصل الإجمالي الإجمالي إلى 592 بت. تمت إضافة فترة حراسة مقدارها 33 بتًا ، مما يجعل 625 بت لكل 20 مللي ثانية.

تعديل

التعديل هو المعالجة التي تتضمن التحضير المادي للإشارة بحيث يمكن نقل المعلومات على حامل التردد الراديوي. يستخدم GSM تقنية Gaussian Minimum Shift Keying (GMSK). يتم إزاحة تردد الموجة الحاملة بمقدار +/- B / 4 ، حيث B = معدل البت. ولكن باستخدام مرشح Gaussian ، يقلل عرض النطاق الترددي إلى 0.3 بدلاً من 0.5.

التعديل هو المعالجة التي تتضمن التحضير المادي للإشارة بحيث يمكن نقل المعلومات على حامل التردد الراديوي. يستخدم GSM تقنية Gaussian Minimum Shift Keying (GMSK). يتم إزاحة تردد الموجة الحاملة بمقدار +/- B / 4 ، حيث B = معدل البت. ولكن باستخدام مرشح Gaussian ، يقلل عرض النطاق الترددي إلى 0.3 بدلاً من 0.5.

الميزات الخاصة لنظام GSM

المدرجة أدناه هي الميزات الخاصة لنظام GSM التي سنناقشها في الأقسام التالية -

- المصادقة

- التشفير

- فترة زمنية مذهلة

- توقيت مسبقا

- انتقال متقطع

- التحكم في الطاقة

- المعادلة بالتبني

- قفز التردد البطيء

المدرجة أدناه هي الميزات الخاصة لنظام GSM التي سنناقشها في الأقسام التالية -

- المصادقة

- التشفير

- فترة زمنية مذهلة

- توقيت مسبقا

- انتقال متقطع

- التحكم في الطاقة

- المعادلة بالتبني

- قفز التردد البطيء

المصادقة

نظرًا لأن الواجهة الهوائية عرضة للوصول الاحتيالي ، فمن الضروري استخدام المصادقة قبل توسيع الخدمات إلى المشترك. تم بناء المصادقة حول المفاهيم التالية.

يوجد مفتاح المصادقة (Ki) في مكانين فقط ، بطاقة SIM ومركز المصادقة.

لا يتم نقل مفتاح المصادقة (Ki) أبدًا عبر الهواء. يكاد يكون من المستحيل للأفراد غير المصرح لهم الحصول على هذا المفتاح لانتحال شخصية مشترك هاتف محمول معين.

نظرًا لأن الواجهة الهوائية عرضة للوصول الاحتيالي ، فمن الضروري استخدام المصادقة قبل توسيع الخدمات إلى المشترك. تم بناء المصادقة حول المفاهيم التالية.

يوجد مفتاح المصادقة (Ki) في مكانين فقط ، بطاقة SIM ومركز المصادقة.

لا يتم نقل مفتاح المصادقة (Ki) أبدًا عبر الهواء. يكاد يكون من المستحيل للأفراد غير المصرح لهم الحصول على هذا المفتاح لانتحال شخصية مشترك هاتف محمول معين.

معلمات المصادقة

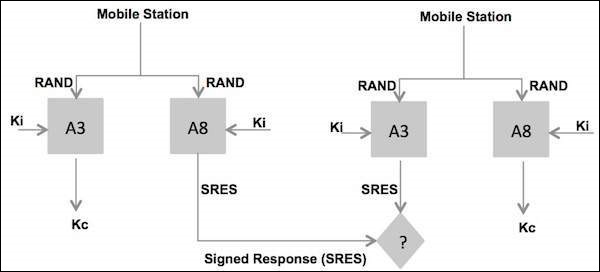

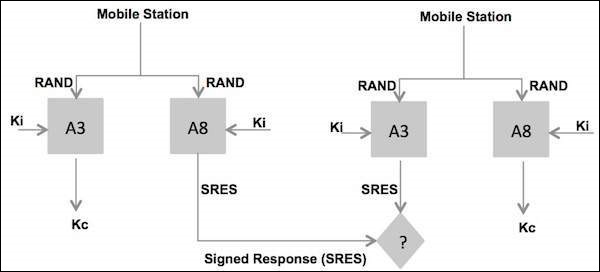

تمت مصادقة MS بواسطة VLR من خلال عملية تستخدم ثلاث معلمات -

RAND وهو رقم عشوائي تمامًا.

SRES وهو استجابة موقعة للمصادقة. يتم إنشاؤه من خلال تطبيق خوارزمية المصادقة (A3) على RAND و Ki.

Kc وهو مفتاح التشفير. تم إنشاء المعلمة Kc عن طريق تطبيق خوارزمية إنشاء مفتاح التشفير (A8) على RAND و Ki.

يتم إنشاء هذه المعلمات (المسماة ثلاثية المصادقة) بواسطة AUC بناءً على طلب HLR الذي ينتمي إليه المشترك. يتم تحديد الخوارزميات A3 و A8 بواسطة مشغل PLMN ويتم تنفيذها بواسطة بطاقة SIM.

تمت مصادقة MS بواسطة VLR من خلال عملية تستخدم ثلاث معلمات -

RAND وهو رقم عشوائي تمامًا.

SRES وهو استجابة موقعة للمصادقة. يتم إنشاؤه من خلال تطبيق خوارزمية المصادقة (A3) على RAND و Ki.

Kc وهو مفتاح التشفير. تم إنشاء المعلمة Kc عن طريق تطبيق خوارزمية إنشاء مفتاح التشفير (A8) على RAND و Ki.

يتم إنشاء هذه المعلمات (المسماة ثلاثية المصادقة) بواسطة AUC بناءً على طلب HLR الذي ينتمي إليه المشترك. يتم تحديد الخوارزميات A3 و A8 بواسطة مشغل PLMN ويتم تنفيذها بواسطة بطاقة SIM.

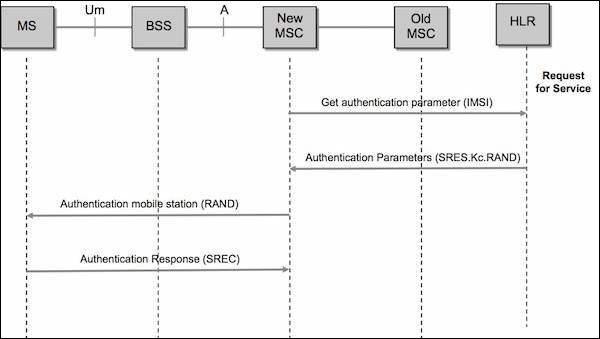

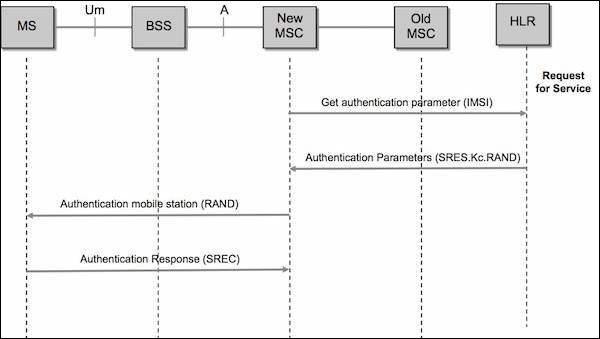

خطوات مرحلة المصادقة

يرسل VLR الجديد طلبًا إلى HLR / AUC (مركز المصادقة) يطلب "ثلاثة توائم للمصادقة" (RAND و SRES و Kc) المتاحة لـ IMSI المحدد.

تستخرج AUC باستخدام IMSI مفتاح مصادقة المشتركين (Ki) ، ثم تنشئ AUC رقمًا عشوائيًا (RAND) ، وتطبق Ki و RAND على كل من خوارزمية المصادقة (A3) ومفتاح التشفير ، خوارزمية التوليد (A8) إنتاج استجابة موقعة للمصادقة (SRES) ومفتاح تشفير (Kc). تقوم AUC بعد ذلك بإرجاع مصادقة ثلاثية: RAND و SRES و Kc إلى VLR الجديد.

يحتفظ MSC / VLR بالمعاملين Kc و SRES لاستخدامهما لاحقًا ثم يرسل رسالة إلى MS. تقرأ MS مفتاح المصادقة (Ki) الخاص بها من بطاقة SIM ، وتطبق الرقم العشوائي المستلم (RAND) و Ki على كل من خوارزمية المصادقة (A3) وخوارزمية إنشاء مفتاح التشفير (A8) لإنتاج استجابة توقيع المصادقة (SRES) والتشفير مفتاح (Kc). يحفظ MS Kc لاحقًا ، وسيستخدم Kc عندما يتلقى أمرًا لتشفير القناة.

تقوم MS بإرجاع SRES الذي تم إنشاؤه إلى MSC / VLR. يقارن VLR بين SRES العائد من MS مع SRES المتوقع الذي تم استلامه مسبقًا من AUC. إذا كانت متساوية ، فإن الهاتف المحمول يمر المصادقة. إذا كانت غير متكافئة ، فسيتم إحباط جميع أنشطة الإشارة. في هذا السيناريو ، سنفترض أن المصادقة قد تم تمريرها.

يرسل VLR الجديد طلبًا إلى HLR / AUC (مركز المصادقة) يطلب "ثلاثة توائم للمصادقة" (RAND و SRES و Kc) المتاحة لـ IMSI المحدد.

تستخرج AUC باستخدام IMSI مفتاح مصادقة المشتركين (Ki) ، ثم تنشئ AUC رقمًا عشوائيًا (RAND) ، وتطبق Ki و RAND على كل من خوارزمية المصادقة (A3) ومفتاح التشفير ، خوارزمية التوليد (A8) إنتاج استجابة موقعة للمصادقة (SRES) ومفتاح تشفير (Kc). تقوم AUC بعد ذلك بإرجاع مصادقة ثلاثية: RAND و SRES و Kc إلى VLR الجديد.

يحتفظ MSC / VLR بالمعاملين Kc و SRES لاستخدامهما لاحقًا ثم يرسل رسالة إلى MS. تقرأ MS مفتاح المصادقة (Ki) الخاص بها من بطاقة SIM ، وتطبق الرقم العشوائي المستلم (RAND) و Ki على كل من خوارزمية المصادقة (A3) وخوارزمية إنشاء مفتاح التشفير (A8) لإنتاج استجابة توقيع المصادقة (SRES) والتشفير مفتاح (Kc). يحفظ MS Kc لاحقًا ، وسيستخدم Kc عندما يتلقى أمرًا لتشفير القناة.

تقوم MS بإرجاع SRES الذي تم إنشاؤه إلى MSC / VLR. يقارن VLR بين SRES العائد من MS مع SRES المتوقع الذي تم استلامه مسبقًا من AUC. إذا كانت متساوية ، فإن الهاتف المحمول يمر المصادقة. إذا كانت غير متكافئة ، فسيتم إحباط جميع أنشطة الإشارة. في هذا السيناريو ، سنفترض أن المصادقة قد تم تمريرها.

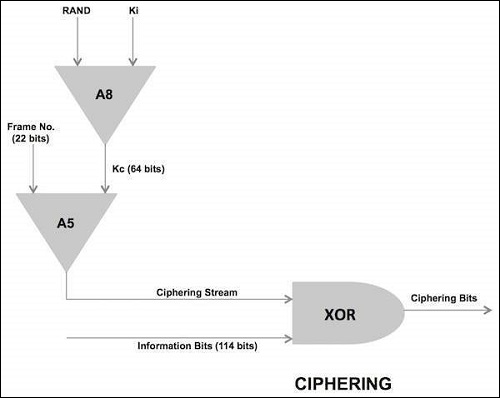

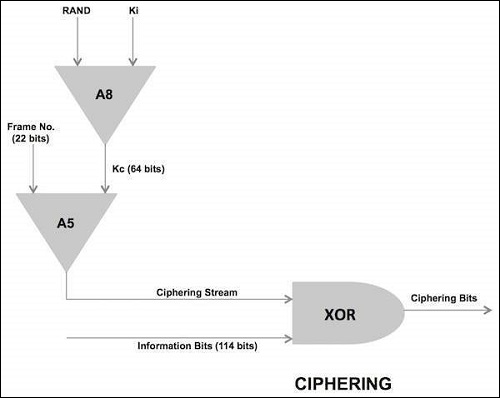

التشفير / التشفير

يتم تشفير البيانات على جانب جهاز الإرسال في كتل من 114 بت عن طريق أخذ دفعات من بيانات النص العادي 114 بت وتنفيذ عملية دالة منطقية EXOR (Exclusive OR) باستخدام كتلة تشفير 114 بت.

يتم تنفيذ وظيفة فك التشفير على جانب المستقبِل بأخذ كتلة البيانات المشفرة من 114 بت والمرور بنفس عملية "OR" الحصرية باستخدام نفس كتلة التشفير 114 بت التي تم استخدامها في جهاز الإرسال.

يتم إنتاج كتلة التشفير التي يستخدمها كلا طرفي مسار الإرسال لاتجاه إرسال معين في BSS و MS بواسطة خوارزمية تشفير تسمى A5. تستخدم خوارزمية A5 مفتاح تشفير 64 بت (Kc) ، تم إنتاجه أثناء عملية المصادقة أثناء إعداد المكالمة ورقم إطار TDMA 22 بت (COUNT) الذي يأخذ القيم العشرية من 0 إلى 2715647 ، ويبلغ وقت التكرار 3.48 ساعة تنتج الخوارزمية A5 فعليًا كتلتين مشفرة خلال كل فترة TDMA. مسار واحد لمسار الوصلة الصاعدة والآخر لمسار الوصلة الهابطة.

يتم تشفير البيانات على جانب جهاز الإرسال في كتل من 114 بت عن طريق أخذ دفعات من بيانات النص العادي 114 بت وتنفيذ عملية دالة منطقية EXOR (Exclusive OR) باستخدام كتلة تشفير 114 بت.

يتم تنفيذ وظيفة فك التشفير على جانب المستقبِل بأخذ كتلة البيانات المشفرة من 114 بت والمرور بنفس عملية "OR" الحصرية باستخدام نفس كتلة التشفير 114 بت التي تم استخدامها في جهاز الإرسال.

يتم إنتاج كتلة التشفير التي يستخدمها كلا طرفي مسار الإرسال لاتجاه إرسال معين في BSS و MS بواسطة خوارزمية تشفير تسمى A5. تستخدم خوارزمية A5 مفتاح تشفير 64 بت (Kc) ، تم إنتاجه أثناء عملية المصادقة أثناء إعداد المكالمة ورقم إطار TDMA 22 بت (COUNT) الذي يأخذ القيم العشرية من 0 إلى 2715647 ، ويبلغ وقت التكرار 3.48 ساعة تنتج الخوارزمية A5 فعليًا كتلتين مشفرة خلال كل فترة TDMA. مسار واحد لمسار الوصلة الصاعدة والآخر لمسار الوصلة الهابطة.

فترة زمنية مذهلة

ترنح الفترات الزمنية هو مبدأ اشتقاق تنظيم الفاصل الزمني للوصلة الصاعدة من تنظيم الفاصل الزمني للوصلة الهابطة. يتم اشتقاق فاصل زمني معين للوصلة الصاعدة من الوصلة الهابطة عن طريق إزاحة رقم الفاصل الزمني للوصلة الهابطة بمقدار ثلاثة.

ترنح الفترات الزمنية هو مبدأ اشتقاق تنظيم الفاصل الزمني للوصلة الصاعدة من تنظيم الفاصل الزمني للوصلة الهابطة. يتم اشتقاق فاصل زمني معين للوصلة الصاعدة من الوصلة الهابطة عن طريق إزاحة رقم الفاصل الزمني للوصلة الهابطة بمقدار ثلاثة.

السبب

من خلال تبديل ثلاث فترات زمنية ، تتجنب المحطة المتنقلة عمليات "الإرسال والاستقبال" في وقت واحد. هذا يسمح بتنفيذ أسهل للمحطة المتنقلة ؛ لا يحتاج جهاز الاستقبال في المحطة المتنقلة إلى الحماية من مرسل نفس المحطة المتنقلة. عادةً ما تستقبل محطة متنقلة خلال فترة زمنية واحدة ، ثم ينتقل التردد بمقدار 45 ميجاهرتز لـ GSM-900 أو 95 ميجاهرتز لـ GSM-1800 للإرسال في وقت لاحق. هذا يعني أن هناك قاعدة زمنية واحدة للوصلة الهابطة وأخرى للوصلة الصاعدة.

من خلال تبديل ثلاث فترات زمنية ، تتجنب المحطة المتنقلة عمليات "الإرسال والاستقبال" في وقت واحد. هذا يسمح بتنفيذ أسهل للمحطة المتنقلة ؛ لا يحتاج جهاز الاستقبال في المحطة المتنقلة إلى الحماية من مرسل نفس المحطة المتنقلة. عادةً ما تستقبل محطة متنقلة خلال فترة زمنية واحدة ، ثم ينتقل التردد بمقدار 45 ميجاهرتز لـ GSM-900 أو 95 ميجاهرتز لـ GSM-1800 للإرسال في وقت لاحق. هذا يعني أن هناك قاعدة زمنية واحدة للوصلة الهابطة وأخرى للوصلة الصاعدة.

توقيت مسبقا

Timing Advance هي عملية إرسال الرشقة إلى BTS (تقدم التوقيت) مبكرًا ، للتعويض عن تأخير الانتشار.

Timing Advance هي عملية إرسال الرشقة إلى BTS (تقدم التوقيت) مبكرًا ، للتعويض عن تأخير الانتشار.

لماذا هو مطلوب؟

وهو مطلوب بسبب مخطط تعدد الإرسال بتقسيم الوقت المستخدم على المسير الراديوي. يستقبل BTS إشارات من محطات متنقلة مختلفة قريبة جدًا من بعضها البعض. لكن عندما تكون محطة متنقلة بعيدة عن محطة BTS ، يجب أن تتعامل محطة BTS مع تأخير الانتشار. من الضروري أن تتناسب الرشقة المستلمة عند محطة BTS بشكل صحيح مع الفاصل الزمني. وإلا فقد تتداخل الرشقات من المحطات المتنقلة التي تستخدم فترات زمنية متجاورة ، مما يؤدي إلى ضعف الإرسال أو حتى فقدان الاتصال.

وبمجرد إنشاء توصيل ، يقيس النظام BTS باستمرار التخالف الزمني بين جدول الرشقات الخاص به والجدول الزمني لاستقبال رشقة المحطة المتنقلة. واستناداً إلى هذه القياسات ، فإن محطة BTS قادرة على تزويد المحطة المتنقلة بالتوقيت المطلوب للتقدم عبر SACCH. لاحظ أن تقدم التوقيت مشتق من قياس المسافة الذي يستخدم أيضًا في عملية التسليم. ترسل محطة BTS معلمة تقدم التوقيت وفقًا لتقدم التوقيت المدرك لكل محطة متنقلة. ثم تقوم كل محطة متنقلة بتقدم توقيتها ، مما يؤدي إلى وصول الإشارات من مختلف المحطات المتنقلة إلى BTS ، ويتم تعويضها عن تأخير الانتشار.

وهو مطلوب بسبب مخطط تعدد الإرسال بتقسيم الوقت المستخدم على المسير الراديوي. يستقبل BTS إشارات من محطات متنقلة مختلفة قريبة جدًا من بعضها البعض. لكن عندما تكون محطة متنقلة بعيدة عن محطة BTS ، يجب أن تتعامل محطة BTS مع تأخير الانتشار. من الضروري أن تتناسب الرشقة المستلمة عند محطة BTS بشكل صحيح مع الفاصل الزمني. وإلا فقد تتداخل الرشقات من المحطات المتنقلة التي تستخدم فترات زمنية متجاورة ، مما يؤدي إلى ضعف الإرسال أو حتى فقدان الاتصال.

وبمجرد إنشاء توصيل ، يقيس النظام BTS باستمرار التخالف الزمني بين جدول الرشقات الخاص به والجدول الزمني لاستقبال رشقة المحطة المتنقلة. واستناداً إلى هذه القياسات ، فإن محطة BTS قادرة على تزويد المحطة المتنقلة بالتوقيت المطلوب للتقدم عبر SACCH. لاحظ أن تقدم التوقيت مشتق من قياس المسافة الذي يستخدم أيضًا في عملية التسليم. ترسل محطة BTS معلمة تقدم التوقيت وفقًا لتقدم التوقيت المدرك لكل محطة متنقلة. ثم تقوم كل محطة متنقلة بتقدم توقيتها ، مما يؤدي إلى وصول الإشارات من مختلف المحطات المتنقلة إلى BTS ، ويتم تعويضها عن تأخير الانتشار.

عملية التقدم بالوقت

يشير الرقم المكون من 6 بتات إلى عدد البتات التي يجب على MS أن تقدم إرسالها. هذا الوقت مقدما هو تا.

يوفر GP (فترة الحراسة) التي يبلغ طولها 68.25 بتة لرشقة الوصول المرونة المطلوبة لدفع وقت الإرسال.

يمكن أن يكون للوقت المتقدم TA قيمة تتراوح بين 0 و 63 بت ، وهو ما يتوافق مع تأخير من 0 إلى 233 ميكرو ثانية. على سبيل المثال ، يجب أن تبدأ محطة MS على بعد 10 كم من BTS في إرسال 66 ميكرو ثانية في وقت سابق للتعويض عن تأخير الرحلة ذهابًا وإيابًا.

يتم تحديد النطاق الأقصى للهاتف المحمول البالغ 35 كم بالأحرى بواسطة قيمة تقدم التوقيت بدلاً من قوة الإشارة.

يشير الرقم المكون من 6 بتات إلى عدد البتات التي يجب على MS أن تقدم إرسالها. هذا الوقت مقدما هو تا.

يوفر GP (فترة الحراسة) التي يبلغ طولها 68.25 بتة لرشقة الوصول المرونة المطلوبة لدفع وقت الإرسال.

يمكن أن يكون للوقت المتقدم TA قيمة تتراوح بين 0 و 63 بت ، وهو ما يتوافق مع تأخير من 0 إلى 233 ميكرو ثانية. على سبيل المثال ، يجب أن تبدأ محطة MS على بعد 10 كم من BTS في إرسال 66 ميكرو ثانية في وقت سابق للتعويض عن تأخير الرحلة ذهابًا وإيابًا.

يتم تحديد النطاق الأقصى للهاتف المحمول البالغ 35 كم بالأحرى بواسطة قيمة تقدم التوقيت بدلاً من قوة الإشارة.