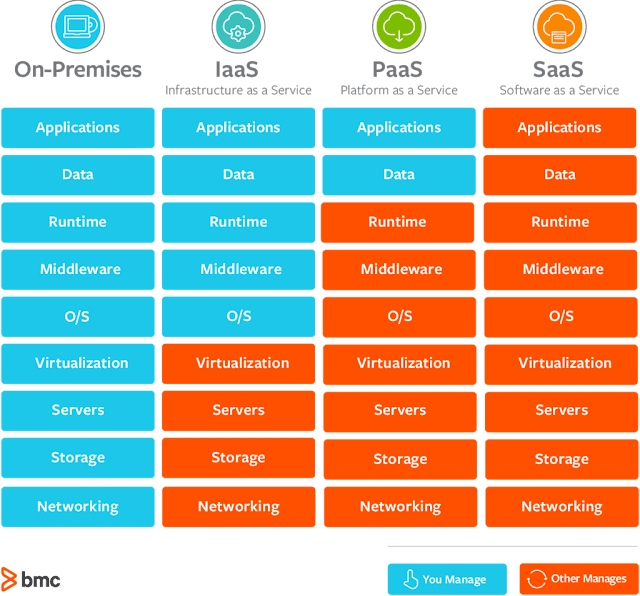

ماهي موديلات و نماذج خدمات السحابة البنية التحتية كخدمة iaas Cloud Service Models

ماهي موديلات و نماذج خدمات السحابة البنية التحتية كخدمة iaas Cloud Service Models

مصدر الصورة

https://wp-includes.com/wordpress/kinsta/types-of-cloud-computing-an-extensive-guide-on-cloud-solutions-and-technologies-in-2020/النموذج الأول نموذج البنية التحتية كخدمة infrastructure as services lass

نموذج البنية التحتية كخدمة يمنح الوصول إلى المعدات الفيزيائية والافتراضية مثل الأقراص الصلبة الخاصة بالتخزين storage ,الأقراص الافتراضية virtual storage،والمعدات الصلبة الأخرى فإن هذه الأشياء كجزء من البنية التحتية كخدمات فايضا تقدم التالي :-

1:- الآلة الافتراضية الأقراص التخزين virtual machine disk stores

2:- الآلة الافتراضية للشبكة المحلية virtual local area network

3:- موزع الحمل او الضغط load balancer

4:- عناوين الإنترنت ip addresses

5:- النوم البرمجية software bundles

كافة الموارد السابقة تقدم المستخدم النهائي او الطرفي عن طريق السيرفر الافتراضي virtual server

ما هي مميزات البنية التحتية كخدمة iaas

البنية التحتية كخدمة تمنح حرية الوصول اللبنية التحتية السحابة من خلال الإنترنت مما يوفر او يقال التكلفة من إدارة البنية التحتية عن قرب وهذا ما يعرف بتأثير التكلفة cost effective manner والنقاط التالية هي مميزات البنية التحتية كخدمة.

1:- تحكم كامل الوصول السحابة المحسوبة من خلال ولوج المدير على الوصول الإداري الالة الافتراضية

2:- المرونة والكفاءة العالية في تأجير المعدات الصلبة

3:- قابلية التشغيل مع التطبيقات القديمة.

أولا التحكم الكامل من خلال الوصول لموارد السحابة المحوسبة من خلال الولوج إلى الأدوات الإدارية على الالة الافتراضية

يتم التحكم لموارد السحابة عن طريق التالي.

1:- يقوم الزبائن بإعطاء الأوامر الالة الافتراضية بدء تشغيل سيرفر السحابة.

2- يصدر الزبائن الأوامر الإدارية ببدء الويب على السحابة التي يمتلكها الزبون.

ثانيا المرونة الكفاءة في تأجير المعدات الصلبة للسحابة

موارد البنية التحتية كخدمة مثل الاقراص الصلبة والآلات الافتراضية والحزن المريضة وعناوين الإنترنت والجدران النارية يمكن تأجيرها بسهولة الزبائن مقابل عائد نادي حسب الخدمة المقدمة حتى يمكن الزبون لتحميل نظام تشغيل خاص به على الالة الإفتراضية.

ثالثا قابلية التشغيل مع التطبيقات القديمة

إحدى مزايا السحابة المحوسبة القابلية التعامل مع التطبيقات القديمة كما الاستقلالية بالتعامل مع اي تطبيق بغض النظر عن نظام التشغيل لأنه يمكن تشغيله افتراضي.

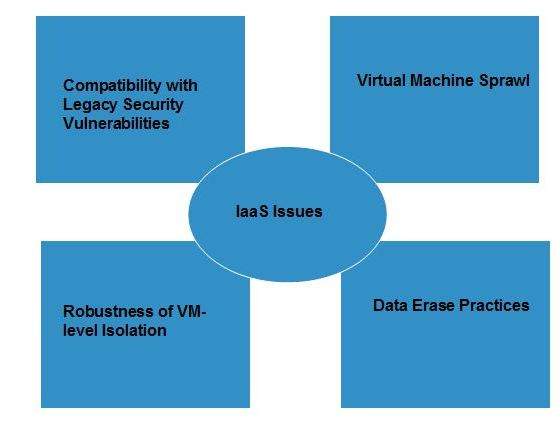

ماهي مشاكل البنية التحتية كخدمة

تواجه البنية التحتية المشاكل التي تنتجها المنصة كخدمة والبرمجيات كخدمة وخصوصا المشاكل المتعلقة بالشبكة والدينية على التصفح هنا سنتطرق المشاكل التي تواجها البنية التحتية كخدمة.

- خطأ في التكوين. من يعد هذا أحد الأخطاء الأمنية السحابية الأكثر شيوعًا حول: عند إعداد خادم سحابي جديد أو حتى حاوية تخزين بسيطة ، غالبًا ما لا يقوم موظفو تكنولوجيا المعلومات بتكوين معايير المصادقة أو الأمان الخاصة بهم بشكل صحيح ، مما يجعل المعلومات الحساسة عرضة دخول غير مرخص. غالبًا ما يكون هذا سؤالًا يتعلق بخطأ المستخدم ، وعادةً ما يكون من جانب العميل - لذلك تذكر دائمًا إعادة التحقق من جميع إعدادات الأمان مع موفر IaaS الجديد الخاص بك من أجل حماية بيانات السحابة المثلى ... وإذا لم تكن متأكدًا مما إذا كنت الأشياء المهيأة بشكل صحيح؟ اسأل خبير.

- التغييرات في الرؤية. هذا ليس بالضرورة مخاطرة في حد ذاته ولكنه بالأحرى عامل مركب لمخاطر أخرى. بالنسبة إلى فريق تكنولوجيا المعلومات ، لن يكون لديك أبدًا قدر من الرؤية في بيئة IaaS مثل البيئة المحلية التي تتحكم فيها مؤسستك بالكامل. حتى أكثر موفري IaaS شفافية لا يمكنهم تقديم الرؤية الكاملة للخادم الداخلي ، مما يعني أن قدرتك على اكتشاف التهديدات والاستجابة لها قد تتعطل أو تتأخر. أوصي بحماية مؤسستك من خلال الشراكة مع موفر خدمة سحابية مع سجل حافل من الاستجابة السريعة للتهديدات ونقاط الضعف التي تم اكتشافها حديثًا.

- منع استخراج البيانات. نظرًا لأن العميل لا يتحكم بشكل كامل في بيئة الخادم ، فقد يكون من الصعب منع التسلل إلى شخص ليس لديه بيانات اعتماد شرعية - أو يستخدم بيانات اعتماد شرعية بشكل غير قانوني. قم بتخفيف هذه المخاطر من خلال وضع تدابير رقابة إضافية لمراقبة استخدام الحسابات المميزة وحركة البيانات خارج خط الأساس المحدد.

- البريد الإلكتروني السحابي ليس آمنًا. تحتوي منصات البريد الإلكتروني السحابية على العديد من نقاط الضعف مثل منتجات البريد الإلكتروني الأخرى - وأهمها الثغرة الأمنية للخطأ البشري. توفر منصات البريد الإلكتروني هذه عادةً حماية أقل قوة من منتجات بوابة البريد الإلكتروني الآمنة ، والتي لا تُترجم عادةً بشكل جيد إلى السحابة. يمكنني إحصاء عشرات المرات مؤخرًا حيث ينتهي الأمر برسائل البريد الإلكتروني التي من الواضح أنه لم يكن من المفترض أن تصل إلى صندوق الوارد الخاص بي ، إلى الاضطرار إلى الإبلاغ عنها إلى مزود البريد الإلكتروني السحابي كبريد إلكتروني للتصيد الاحتيالي.

- نقاط الضعف المختلفة. عند الانتقال إلى بيئة سحابية ، من الشائع جدًا للمطورين القيام بما يسمى "الرفع والتحول" ، أي ببساطة نشر جميع التطبيقات والحلول الحالية على السحابة كما لو كانت خادمًا محليًا. هذا شائع لأنه من الأرخص استخدام الحلول الموجودة بدلاً من تبني أو تطوير حلول جديدة. كما أنه يؤدي إلى انقطاعات أقل في الإنتاجية حيث يمكن للموظفين الاستمرار في استخدام الأدوات التي اعتادوا عليها. ومع ذلك ، فإن نشر الرفع والتحويل يتجاهل مراعاة وجود نقاط ضعف مختلفة في بيئة سحابية بدلاً من بيئة محلية. قد لا تعمل الأدوات المتخصصة بشكل جيد ، إن وجدت. وبالتالي ، فإن أي فريق معلوماتي اعتاد الاعتماد على مجموعة معينة من الأدوات قد يجد نفسه في حيرة من أمره بسبب أشياء لم يتوقعها ويسارع إلى الاستجابة.

- مواقع مختلفة جسديا. كل تفاعل فردي من فريق يعمل في بيئة IaaS ينتقل عبر الإنترنت. يمكن أن تصبح البيئة أكثر تعقيدًا بشكل كبير إذا لم تكن الخوادم السحابية في نفس مركز البيانات. على سبيل المثال ، لنفترض أن إحدى المؤسسات تتوقع حاجة مفاجئة إلى سعة إضافية ومشتريات أكثر من مزود النظام الأساسي الخاص بها ، ولكن لا توجد مساحة إضافية في مركز البيانات الحالي الخاص بها ، لذا يجب أن تكون التطبيقات وأجهزة الكمبيوتر الجديدة موجودة في مكان مختلف فعليًا. من الناحية النظرية ، يجب أن يلاحظ الموظفون القليل من الاختلاف أو لا يلاحظون أي فرق ، ولكن هذه المواقع الإضافية تعني أنه يجب أن يكون هناك جدار حماية إضافي أو قواعد توجيه للتعامل مع حركة المرور وفقًا لذلك. التعقيد هو عدو الأمن - المزيد من نقاط الفشل ، خاصة عند إعطاء النقطة رقم 1.

- اختلافات الامتثال والتنظيم. ينطبق هذا بشكل خاص على الأعمال التجارية التي تمارس نشاطًا تجاريًا دوليًا أو مع الحكومات في جميع أنحاء العالم وقد يُطلب منها اتباع بعض اللوائح أو بروتوكولات الامتثال التي قد لا يتبعها موفرو السحابة. إذا كان موفر IaaS الخاص بك لا يمتثل ، فقد لا تكون ممتثلًا ، ولذلك فمن الضروري التحقق. على سبيل المثال ، تتطلب بعض الدول استخدام خوارزميات التشفير السيادية التي لا يتم استخدامها في أي مكان آخر. هل يدعمهم مزود IaaS؟ يطلب.

- أنت مسؤول عن أخطاء مزود خدمة IaaS. هذا ليس أحد تحديات أمان السحابة لدينا بقدر ما هو مشكلة علاقات عامة وثيقة الصلة في حالة حدوث خرق لأمان مقدم خدمة السحابة يعرض بيانات عملك للخطر - وبشكل أكثر تحديدًا ، بيانات عملائك - فإن حقيقة أنه لم يكن خطأك قد تكون راحة باردة. سيكون عملاؤك غاضبين منك لتعريضهم للاحتيال المحتمل ، ومن غير المرجح أن تهتم الهيئات التنظيمية كثيرًا بمن كان الخطأ ، فقط لأنه تم الكشف عن البيانات التي كان من المفترض أن تحميها. وبالتالي ، من الأهمية بمكان أن تركز في كل خطوة في العملية على حماية بيانات سحابة IaaS بقدر الإمكان

اقرأ أيضا عن السحابة المحوسبة او السحابة الالكترونية

- السحابة المحوسبة ما هي البرمجيات كخدمة مع أمثلة؟ What is software as a service SaaS with examples?

- السحابة المحوسبة كخدمة هوية Cloud Computing Identity as a Service (IDaaS

- السحابة المحوسبة ما هي البرمجيات كخدمة مفتوحة المصدر what is openSaaS

- ما هي الشبكة كخدمة في السحابة المحسوبة Cloud Computing Network as a Service (NaaS)

- ما هي مزايا ومشاكل البرمجيات كخدمة في السحابة المحسوبة benifits and issue of SaaS

- السحابة المحوسبة: ماهي المنصة كخدمة What is the platform as services

- السحابة المحوسبة ما هي البرمجيات كخدمة مع أمثلة؟ What is software as a service SaaS with examples?

- السحابة المحوسبة كخدمة هوية Cloud Computing Identity as a Service (IDaaS

- السحابة المحوسبة ما هي البرمجيات كخدمة مفتوحة المصدر what is openSaaS

- ما هي الشبكة كخدمة في السحابة المحسوبة Cloud Computing Network as a Service (NaaS)

- ما هي مزايا ومشاكل البرمجيات كخدمة في السحابة المحسوبة benifits and issue of SaaS

- السحابة المحوسبة: ماهي المنصة كخدمة What is the platform as services