Wireless Security - Access Control Attacks الأمن اللاسلكي - هجمات التحكم في الوصول

Wireless Security - Access Control Attacks الأمن اللاسلكي - هجمات التحكم في الوصول

ليس سراً أن الشبكات اللاسلكية أكثر عرضة للخطر من نظيراتها السلكية. بالإضافة إلى ثغرات البروتوكول نفسها ، فهي عبارة عن وسيط مشترك "لاسلكي" يفتح هذا النوع من الشبكات لمجموعة جديدة تمامًا من أسطح الهجوم. في الفصول الفرعية المتتالية ، سأحاول تقديم العديد من جوانب (أو بالأحرى التهديدات) للاتصالات اللاسلكية ، التي قد يستغلها الطرف الثالث الخبيث .

هجمات التحكم في الوصول

يدور مفهوم التحكم في الوصول حول التحكم ، ومن يمكنه الوصول إلى الشبكة ومن لا يمكنه ذلك. يمنع الأطراف الثالثة الضارة (غير المرخصة) من الارتباط بالشبكة اللاسلكية. إن فكرة التحكم في الوصول مشابهة جدًا لعملية المصادقة ؛ ومع ذلك ، فإن هذين المفهومين مكملان لبعضهما البعض. تعتمد المصادقة في الغالب على مجموعة من بيانات الاعتماد (اسم المستخدم وكلمة المرور) وقد يتجاوز التحكم في الوصول ذلك ويتحقق من الخصائص الأخرى لمستخدم العميل أو جهاز مستخدم العميل.

تعتمد آلية التحكم في الوصول المعروفة والمستخدمة في الشبكات اللاسلكية على القائمة البيضاء لعناوين MAC. تخزن AP قائمة بعناوين MAC المعتمدة المؤهلة للوصول إلى الشبكة اللاسلكية. مع توفر الأدوات في الوقت الحاضر ، فإن آلية الأمان هذه ليست قوية جدًا ، نظرًا لأن عنوان MAC (عنوان جهاز مجموعة شرائح العميل اللاسلكي) قد يكون مخادعًا بكل بساطة.

التحدي الوحيد هو معرفة عناوين MAC التي تسمح بها AP للمصادقة على الشبكة. ولكن نظرًا لأن الوسيط اللاسلكي هو وسيط مشترك ، يمكن لأي شخص شم حركة المرور المتدفقة عبر الهواء ورؤية عناوين MAC في الإطارات ذات حركة مرور بيانات صالحة (تكون مرئية في الرأس غير المشفر).

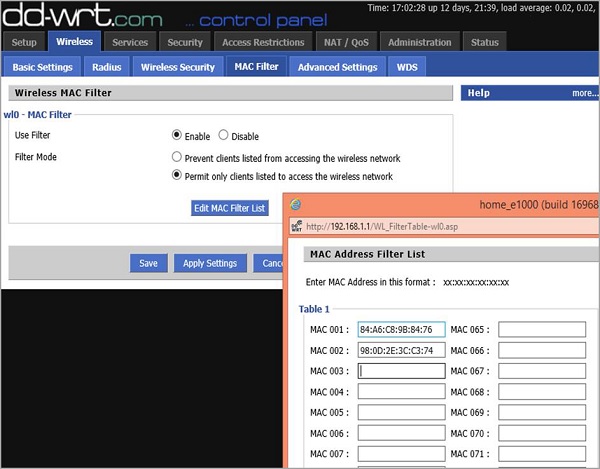

كما ترى في الصورة التالية ، على جهاز التوجيه المنزلي الخاص بي ، قمت بتعيين جهازين لأتمكن من الاتصال بـ AP ، من خلال تحديد عناوين MAC الخاصة به.

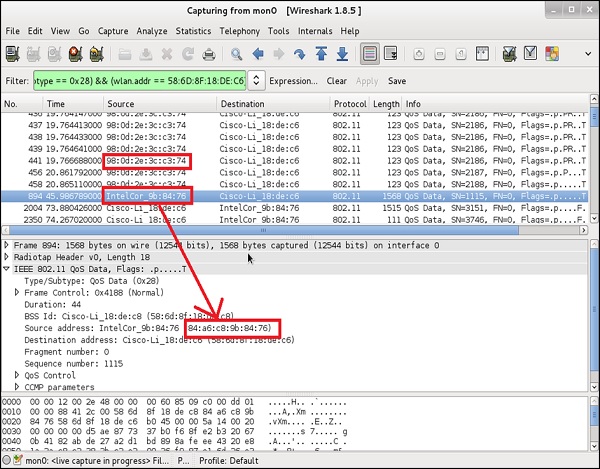

هذه هي المعلومات التي لا يملكها المهاجم في البداية. ومع ذلك ، نظرًا لأن الوسيط اللاسلكي "مفتوح" للاستنشاق ، فقد يستخدم Wireshark للاستماع إلى تلك الأجهزة المتصلة والتحدث إلى AP في وقت معين. عند بدء تشغيل Wireshark للشم عبر الهواء ، فمن المرجح أن تحصل على مئات الحزم في الثانية ، لذلك ، من الحكمة الاستفادة من قواعد التصفية الفعالة في Wireshark. نوع المرشح الذي قمت بتطبيقه هو -

(wlan.fc.type_subtype == 0x28) && (wlan.addr == 58: 6D: 8F: 18: DE: C8)

يقول الجزء الأول من هذا المرشح لـ Wireshark أنه يجب أن ينظر فقط إلى حزم البيانات (وليس إطارات المنارة أو إطارات الإدارة الأخرى). إنه نوع فرعي 0x28 AND ("&&") أحد الأطراف يجب أن يكون AP الخاص بي (له عنوان MAC لـ 58: 6D: 8F: 18: DE: C8 على السطح البيني الراديوي).

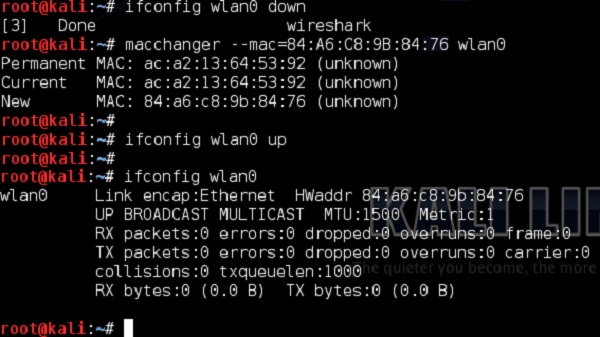

يمكنك ملاحظة أن هناك جهازين يتبادلان حزم البيانات مع AP وهما الجهازان اللذان سمحت بهما على وجه التحديد في تصفية MAC سابقًا. بوجود هذين النوعين ، فإن الجزء الوحيد من التكوين الذي يتعين عليك القيام به كمهاجم هو تغيير عنوان MAC لبطاقتك اللاسلكية محليًا. في هذا المثال ، سأستخدم أداة تستند إلى Linux (ولكن هناك الكثير من الأدوات الأخرى لجميع أنظمة التشغيل الممكنة) -

كانت هذه طريقة بسيطة لتجاوز التحكم في الوصول المستند إلى تصفية MAC. في الوقت الحاضر ، تعد طرق إجراء التحكم في الوصول أكثر تقدمًا.

يمكن لخوادم المصادقة المتخصصة التمييز بين ما إذا كان عميل معين هو جهاز كمبيوتر تم إنتاجه بواسطة HP أو IPhone من Apple (أي نوع من IPhone) أو بعض العملاء اللاسلكيين الآخرين ، فقط من خلال النظر إلى الطريقة التي تبدو بها الإطارات اللاسلكية من عميل معين ومقارنتها مع مجموعة "الخطوط الأساسية" المعروفة لمورّدين معينين. ومع ذلك ، هذا ليس شيئًا قد تراه على الشبكات المنزلية. هذه الحلول باهظة الثمن وتتطلب بنية تحتية أكثر تعقيدًا تدمج أنواعًا متعددة من الخوادم - على الأرجح يتم تلبيتها في بعض بيئات الشركات.