Wireless Security - Break an Encryption الأمن اللاسلكي - كسر التشفير

Wireless Security - Break an Encryption الأمن اللاسلكي - كسر التشفير

في هذا الفصل ، سنرى كيفية كسر تشفير WEP و WPA. لنبدأ بتشفير WEP.

كيفية كسر تشفير WEP؟

هناك العديد من الأدوات الممكنة التي يمكن للمرء استخدامها لاختراق WEP ، لكن جميع الأساليب تتبع نفس الفكرة وترتيب الخطوات.

بافتراض أنك عثرت على شبكتك المستهدفة ، عليك القيام بما يلي -

جمع (شم) حزم WEP المشفرة التي تطير في الهواء. يمكن تنفيذ هذه الخطوة باستخدام أداة Linux تسمى "airodump-ng".

عندما يتم جمع حزم كافية (لقد جمعت مجموعة من الإطارات ذات ناقل IV مكرر) ، فإنك تحاول كسر الشبكة باستخدام أداة تسمى "aircrack-ng".

في شبكة شديدة الازدحام ، يمكن أن تستغرق الخطوتان المذكورتان أعلاه حوالي 5-10 دقائق أو حتى أقل. إنه بهذه السهولة! سيتم عرض الدليل المفصل خطوة بخطوة لاختراق WEP تحت موضوع "Pen Testing WEP Encrypted WLAN".

كيفية كسر تشفير WPA؟

طريقة كسر تشفير WPA لها نهج مختلف قليلاً. تستخدم الإطارات اللاسلكية التي تستخدم WPA تشفير TKIP الذي لا يزال يستخدم مفهوم خوارزمية IV و RC4 ، ومع ذلك يتم تعديله ليكون أكثر أمانًا. يعدل TKIP WEP باستخدام المؤشرات التالية -

يستخدم مفاتيح مؤقتة تم إنشاؤها ديناميكيًا بدلاً من المفاتيح الثابتة التي يستخدمها WEP.

يستخدم التسلسل للدفاع ضد هجمات إعادة التشغيل والحقن.

يستخدم خوارزمية خلط مفاتيح متقدمة من أجل هزيمة تصادمات IV وهجمات المفاتيح الضعيفة في WEP.

يقدم تكامل البيانات المحسن (EDI) للتغلب على هجوم تقليب البت المحتمل في WEP.

مع أخذ كل هذه النقاط في الاعتبار ، فإنه يجعل معيار WPA غير ممكن من الناحية الحسابية (لا يقول إنه غير ممكن ، ولكن قد يستغرق وقتًا طويلاً جدًا ، على افتراض أن لديك موارد متقدمة لكسر الخوارزمية). تقدمت المصادقة المستخدمة في معيار WPA أيضًا فيما يتعلق بالمصادقة المستخدمة في WEP. يستخدم WPA 802.1x (المصادقة المستندة إلى EAP) لمصادقة العملاء. في الواقع ، هذه هي نقطة الضعف الوحيدة ، حيث يمكنك تجربة فرصك في كسر WPA (و WPA2 في الواقع).

تدعم معايير WPA و WPA2 نوعين من المصادقة - المفتاح المشترك مسبقًا (PSK) و 802.1 x الحقيقي استنادًا إلى خادم المصادقة الخارجي. عند استخدام مصادقة 802.1x - ببساطة لا يمكن كسر كلمة المرور ؛ يمكن القيام بذلك فقط عند استخدام وضع PSK المحلي . تمامًا كملاحظة جانبية - جميع عمليات النشر اللاسلكية للمؤسسات ، يستخدمون مصادقة 802.1x حقيقية ، بناءً على خادم RADIUS الخارجي ، وبالتالي ، قد يكون هدفك الوحيد المحتمل هو الشركات الصغيرة جدًا أو الشبكات المنزلية.

ملاحظة أخرى هي أن PSK المستخدم لحماية WPA / WPA2 يجب أن يكون قصير الحجم بشكل معقول (بحد أقصى 10 أحرف - مقابل 64 حرفًا مسموحًا به كحد أقصى للطول) ، إذا كان لديك نية لكسرها. والسبب في هذا المطلب هو أنه يتم إرسال PSK مرة واحدة فقط (ليس بنص واضح) بين العميل اللاسلكي ونقطة الوصول أثناء تبادل الاتصال الأولي رباعي الاتجاهات ، والطريقة الوحيدة لاشتقاق المفتاح الأصلي من تلك الحزم هي عن طريق التأثير الغاشم أو باستخدام قاموس جيد.

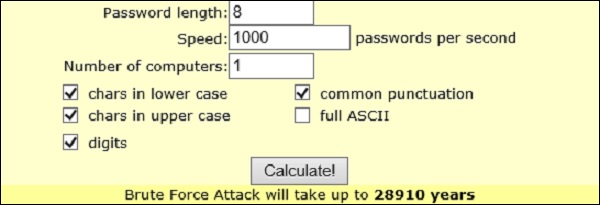

هناك آلة حاسبة رائعة على الإنترنت يمكنها تقدير الوقت المستغرق لفرض PSK بوحشية - http://lastbit.com/pswcalc.asp . بافتراض أن لديك جهاز كمبيوتر واحد يمكنه تجربة 1000 كلمة مرور في الثانية (تتكون من أحرف صغيرة وكبيرة وأرقام وعلامات ترقيم مشتركة) ، فقد يستغرق الأمر 28910 عامًا لكسر كلمة المرور (كحد أقصى بالطبع ، إذا كنت محظوظًا ، فقد يستغرق بضع ساعات).

العملية العامة لكسر تشفير WPA / WPA2 (فقط عند استخدام PSK) هي كما يلي -

جمع (شم) الحزم اللاسلكية التي تحلق في الهواء. يمكن تنفيذ هذه الخطوة باستخدام أداة Linux المسماة "airodump-ng".

أثناء جمع الحزم ، يجب إلغاء مصادقة العملاء الحاليين. من خلال القيام بذلك ، فإنك تصل إلى الموقف ، عندما يحتاج العميل إلى المصادقة مرة أخرى من أجل استخدام شبكة Wi-Fi. هذا بالضبط ما تريده! من خلال القيام بذلك ، تقوم بإعداد بيئة جيدة للتعرف على مستخدم لاسلكي يصادق على الشبكة. يمكنك استخدام الأداة المستندة إلى Linux "aireplay-ng" لإلغاء مصادقة العملاء اللاسلكيين الحاليين.

نظرًا لأن لديك 4 اتجاهات تم استنشاقها (وحفظها في ملف التفريغ) ، يمكنك مرة أخرى استخدام "aircrack-ng" لاختراق PSK. في هذه الخطوة ، يجب عليك الرجوع إلى ملف قاموس يحتوي على جميع تركيبات كلمة المرور ، التي ستستخدمها أداة aircrack-ng. هذا هو السبب في أن ملف القاموس الجيد هو أهم عنصر هنا.

سيتم عرض القرصنة التفصيلية خطوة بخطوة لشبكات WPA / WPA2 تحت موضوع "Pen Testing WPA / WPA2 Encrypted WLAN".

كيفية الدفاع ضد تكسير WPA؟

لدي شعور أنه بعد الاطلاع على الأقسام الأخيرة من هذا البرنامج التعليمي ، سيكون لديك بالفعل فكرة ، ما الذي يجب القيام به لجعل تكسير WPA غير ممكن (أو بالأحرى قل: مستحيل في غضون فترة زمنية معقولة). فيما يلي بعض المؤشرات حول أفضل الممارسات لتأمين الشبكة اللاسلكية المنزلية / الأعمال الصغيرة -

إذا كانت هناك فرصة لذلك ، فاستخدم WPA2 بدلاً من WPA. له تأثير مباشر على مخطط التشفير المستخدم من قبل مجموعة. تعد AES (المستخدمة بواسطة WPA2) أكثر أمانًا من TKIP (المستخدمة بواسطة WPA).

كما رأيت سابقًا ، فإن الطريقة الوحيدة لكسر WPA / WPA2 هي استنشاق مصافحة المصادقة رباعية الاتجاهات والقوة الغاشمة لـ PSK. لجعلها مستحيلة حسابيًا ، استخدم كلمة مرور مكونة من 10 أحرف على الأقل مكونة من مجموعة عشوائية (وليس أي كلمة بسيطة يمكنك مقابلتها في أي قاموس) من الأحرف الصغيرة والكبيرة والأحرف والأرقام.

تعطيل الإعداد المحمي بتقنية Wi-Fi (WPS) - تعد WPS واحدة من "الميزات الرائعة" التي تم اختراعها لتسهيل توصيل العملاء اللاسلكيين الجدد بالشبكة - فقط عن طريق وضع رقم PIN خاص مكون من 8 أرقام لـ AP. هذا الرقم المكون من 8 أرقام هو عمل قصير جدًا لهجوم القوة الغاشمة ، ويمكن أيضًا العثور على هذا الرقم المكون من 8 أرقام في الجزء الخلفي من صندوق AP نفسه. جرب نفسك وألقي نظرة على جهاز التوجيه المنزلي الخاص بك - هل ترى WPS PIN في الخلف؟ هل تم تمكين ميزة WPS على جهاز التوجيه المنزلي الخاص بك؟