Wireless Security - Encryption الأمن اللاسلكي - التشفير

بشكل عام، والتشفير هو عملية تحويل البيانات، إلى نوع من النص المشفر التي من شأنها أن تكون غير مفهومة للأي 3 الثالثة حزب التي من شأنها أن اعتراض المعلومات. في الوقت الحاضر ، نستخدم التشفير كل يوم دون أن نلاحظ ذلك. في كل مرة تدخل فيها إلى بنك الويب أو صندوق البريد الخاص بك ، في أغلب الأحيان عند تسجيل الدخول إلى أي نوع من صفحات الويب ، أو إنشاء نفق VPN للعودة إلى شبكة شركتك.

بعض المعلومات قيمة للغاية ، وليست محمية. ولحماية المعلومات بكفاءة ، يجب تشفيرها بطريقة لا تسمح للمهاجم بفك تشفيرها. لأكون صادقًا معكم يا رفاق - لا يوجد نظام تشفير آمن تمامًا. قد يتم كسر جميع الخوارزميات التي نستخدمها كل يوم ، ولكن ما هو احتمال حدوث ذلك مع التكنولوجيا الحالية والوقت؟

على سبيل المثال ، قد يستغرق فك التشفير "X" حوالي ثماني سنوات باستخدام أجهزة كمبيوتر جديدة فائقة السرعة. هل هذا خطر كبير بما يكفي للتوقف عن استخدام خوارزمية "X" للتشفير؟ أشك في ذلك ، قد تكون المعلومات التي يجب حمايتها قديمة في ذلك الوقت.

أنواع التشفير اللاسلكي

لبدء الحديث عن التشفير اللاسلكي ، يجدر القول أن هناك نوعين من خوارزميات التشفير: Stream Cipher و Block Cipher.

دفق التشفير - يحول النص العادي إلى نص رمزي بطريقة تدريجية.

Block Cipher - تعمل على كتل البيانات ذات الحجم الثابت.

يتم جمع خوارزميات التشفير الأكثر شيوعًا في الجدول التالي -

| خوارزمية التشفير | نوع خوارزمية التشفير | حجم كتلة البيانات |

|---|---|---|

| RC4 | تيار الشفرات | - |

| RC5 | بلوك سايفر | 32/64/128 بت |

| DES | بلوك سايفر | 56 بت |

| 3DES | بلوك سايفر | 56 بت |

| AES | بلوك سايفر | 128 بت |

تلك التي ستلتقي بها على الأرجح (بشكل ما) على الشبكات اللاسلكية هي RC4 و AES .

WEP مقابل WPA مقابل WPA2

هناك ثلاثة معايير أمان معروفة على نطاق واسع في عالم الشبكات اللاسلكية. أكبر فرق بين هؤلاء الثلاثة ، هو نموذج الأمان الذي يمكنهم توفيره.

| معيار الأمان | مستخدم خوارزمية التشفير | طرق المصادقة | امكانية كسر التشفير |

|---|---|---|---|

| WEP | WEP (على أساس RC4) | المفتاح المشترك مسبقًا (PSK) |

|

| WPA | TKIP (على أساس RC4) | مفتاح مشترك مسبقًا (PSK) أو 802.1x | - كسر كلمة المرور أثناء المصافحة الأولية رباعية الاتجاهات (بافتراض أن كلمة المرور قصيرة نسبيًا <10 أحرف) |

| WPA2 | CCMP (على أساس AES) | مفتاح مشترك مسبقًا (PSK) أو 802.1x |

كان WEP هو أول نموذج لاسلكي "آمن" كان من المفترض أن يضيف المصادقة والتشفير. يعتمد على خوارزمية RC4 و 24 بتًا من ناقل التهيئة (IV) . هذا هو أكبر عيب في التنفيذ والذي يؤدي إلى أن يكون WEP قادرًا على الكراك في غضون بضع دقائق ، باستخدام الأدوات التي يمكن لأي شخص تثبيتها على أجهزة الكمبيوتر الخاصة به.

من أجل تعزيز الأمان ، تم اختراع WPA2 بنموذج تشفير قوي (AES) ونموذج مصادقة قوي للغاية يعتمد على 802.1x (أو PSK) . تم تقديم WPA كآلية مرحلية للانتقال السلس إلى WPA2. لم تدعم الكثير من البطاقات اللاسلكية AES الجديد (في ذلك الوقت) ، لكن جميعها كانت تستخدم RC4 + TKIP . لذلك استند WPA أيضًا على تلك الآلية ، مع بعض التطورات.

نواقل التهيئة الضعيفة (IV)

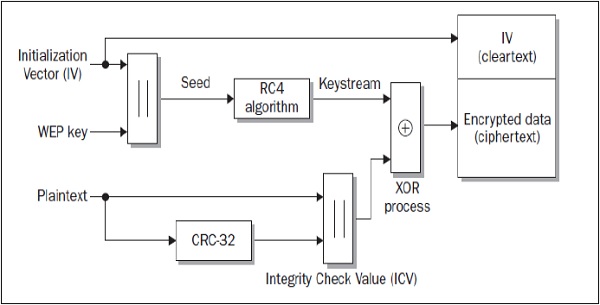

يعد ناقل التهيئة (IV) أحد المدخلات في خوارزمية تشفير WEP. يتم تقديم الآلية بأكملها في الرسم البياني التالي -

كما يمكن للمرء أن يلاحظ ، هناك مدخلين في الخوارزمية ، أحدهما هو IV بطول 24 بت (يُضاف أيضًا إلى النص المشفر النهائي في نص واضح) والآخر هو مفتاح WEP. عند محاولة كسر نموذج الأمان هذا (WEP) ، يتعين على المرء أن يجمع عددًا كبيرًا من إطارات البيانات اللاسلكية (عدد كبير من الإطارات حتى يتم العثور على الإطار مع قيمة متجه IV مكررة).

بافتراض أنه بالنسبة لـ WEP ، يحتوي IV على 24 بت. هذا يعني أنه يمكن أن يكون أي رقم من إطارين (إذا كنت محظوظًا بما يكفي) إلى 2 24 + 1 (تجمع كل قيمة IV ممكنة ، وبعد ذلك ، يجب أن يكون الإطار التالي مكررًا). من التجربة ، يمكنني القول أنه في شبكة LAN لاسلكية مزدحمة نوعًا ما (حوالي 3 عملاء يرسلون حركة المرور طوال الوقت) ، يستغرق الأمر من 5 إلى 10 دقائق للحصول على إطارات كافية ، وكسر التشفير واشتقاق قيمة PSK .