Wireless Security - Crack Wireless Attacks الأمن اللاسلكي - كسر الهجمات اللاسلكية

Wireless Security - Crack Wireless Attacks الأمن اللاسلكي - كسر الهجمات اللاسلكية

كلما احتجت إلى "اختراق" شبكة لاسلكية ، فإن المهمة تدور حول فك التشفير أو المصادقة أو خوارزمية التجزئة لاستخراج نوع من كلمة المرور السرية.

هناك مجموعة من الطرق التي يمكنك من خلالها تحقيق ذلك -

يمكنك محاولة كسر خوارزمية التشفير مع الخوارزمية الأضعف. قد يكون ذلك ممكنًا ، ولكن بصراحة شديدة معك ، لن يستخدم أحد الآن الخوارزمية التي قد تكون قابلة للكسر ، ما لم تكن محلل تشفير رفيع المستوى لن يكون الطريق إلى الأمام.

تركز معظم الأساليب على استخدام نوع من القاموس أو هجوم القوة الغاشمة.

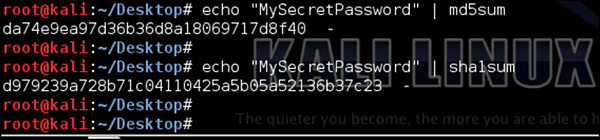

فقط لإعطائك فكرة بسيطة عن كيفية تنفيذ هذا الهجوم ، تخيل أن لدينا بعض كلمات المرور التي "لا نعرفها" - "MySecretPassword". بطريقة ما ، حصلنا على توقيعي MD5 و SHA1 كما هو موضح في لقطة الشاشة التالية -

بصفتنا مهاجمًا ، سيكون هدفنا كسر خوارزميات التجزئة واشتقاق كلمة المرور الأصلية. هناك العديد من الأدوات الجاهزة التي يمكن استخدامها لهذا الغرض ؛ يمكننا أيضًا إنشاء أدواتنا الخاصة.

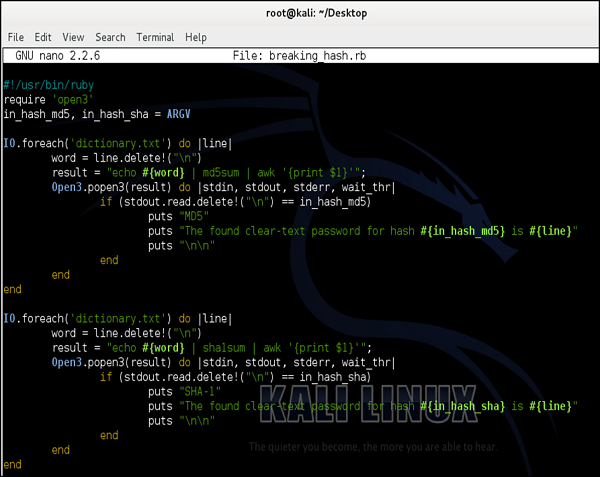

فيما يلي نص بسيط (مكتوب بالياقوت) يمكن استخدامه في هجوم القاموس (النوع - القوة الغاشمة) -

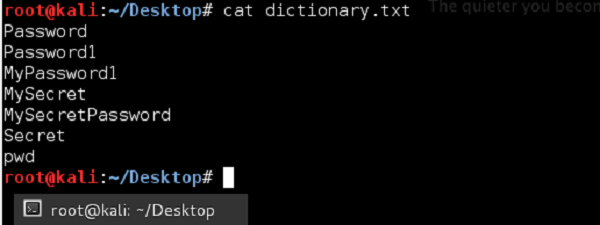

سنستخدم ملف قاموس مبسط (الملف الذي قمت بإنشائه في بضع ثوان) كما هو موضح في لقطة الشاشة التالية. عادةً ما تستخدم في الحياة الواقعية ملف قاموس يحتوي على مئات الآلاف من الإدخالات (من الشائع تنزيل ملف قاموس مُعد من الإنترنت ، ويمكنك محاولة العثور على واحد).

الفكرة من وراء هذا البرنامج النصي هي استعراض كل كلمة مرور ، وإذا تطابق التطابق بين التجزئة المحسوبة مع التوقيع ، فإننا "نتشمم" من الشبكة ، فهذا يعني أننا وجدنا كلمة مرور.

يجب أن أذكر أنه كان مثالًا مبسطًا ، لكنه أظهر تمامًا المفهوم نفسه.

أثناء اختراق الشبكة اللاسلكية ، من المرجح أن تستخدم أداة تسمى aircrack-ng . إنه مصمم خصيصًا لتكسير WEP / WPA / WPA2 . في حالة تكسير WPA / WPA2 ، سيستخدم هجوم القاموس (على غرار الهجوم المبسط الذي قدمناه أعلاه) مع نوعين محتملين من القاموس. النوع الأول هو النوع الذي يمكنك تحضيره بنفسك (أو تنزيله من الإنترنت) والرجوع إليه فقط داخل البرنامج النصي. الطريقة الأخرى هي الاعتماد على قاموس airolib-ng الداخلي وهو نوع قاعدة بيانات القاموس الداخلي المثبتة مع الأداة افتراضيًا.

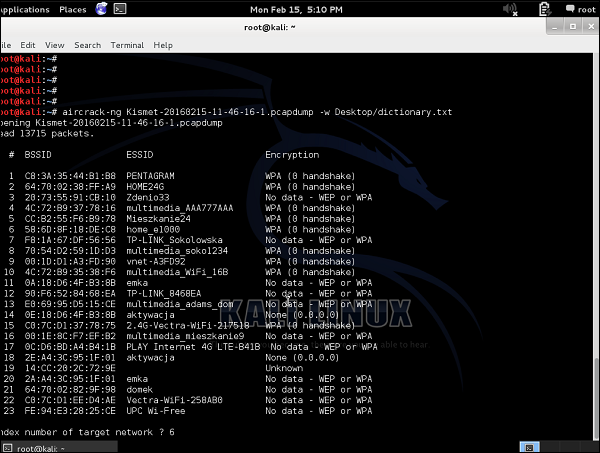

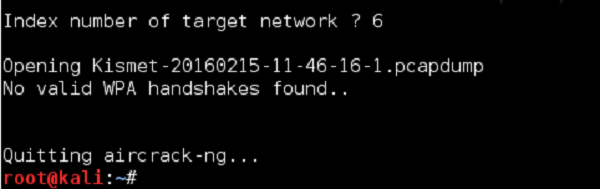

دون إجراء أي تكسير حقيقي في تلك المرحلة ، سأوضح كيفية استخدام aircrack-ng. سأستخدم قاموسي الصغير جدًا الذي أنشأته في المثال أعلاه (مع وجود 7 عبارات فقط في الداخل ، مقابل الملايين التي قد تجدها في ملف القاموس الحقيقي). بالإضافة إلى ذلك ، لن أراقب أي حركة مرور في الوقت الفعلي ، لكنني سأستخدم ملف .pcap مع حركة المرور اللاسلكية التي قمت باستشعارها قبل استخدام أداة Kismet .

كما ترى ، هناك مجموعة من شبكات WLAN ، بعضها مزود بتشفير WEP ، ومعظمها مع WPA / WPA2. أستطيع أن أقول بالفعل إن أي نوع من الاختراق قد يفشل في هذا الموقف لأن -

بالنسبة لمعرفات SSID المشفرة WEP ، ليس لدينا أي حركة مرور مجمعة ("لا توجد بيانات").

بالنسبة إلى SSID المشفر WPA / WPA2 ، ليس لدينا أي مصافحة تم شمها. كما تتذكر ، فإن البيانات المأخوذة من عملية الاتصال الأولي بأربعة اتجاهات هي المعلومات الوحيدة التي يمكن أن تؤدي إلى كسر الشبكة. حزم البيانات نفسها مشفرة جيدًا ومقاومة لهجماتنا.

لكن ، تخيل أننا نريد المحاولة ، سأستهدف الشبكة اللاسلكية المنزلية الخاصة بي - "Home_e1000" باستخدام الفهرس 6.

كما توقعت ، لقد فشلنا. في المرة القادمة ، سوف أتأكد من أننا لن نفشل ، وستكون قادرًا على معرفة كيفية الفوز وكسر الشبكة اللاسلكية - يمكنني أن أخبرك أنه شعور جيد.

التسميات: Wireless Security أمن الشبكة للاسلكية

<< الصفحة الرئيسية