Wireless Security - Client Misassociation الأمان اللاسلكي - ارتباط العميل

Wireless Security - Client Misassociation الأمان اللاسلكي - ارتباط العميل

ربما تكون قد عانيت بالفعل من الموقف ، عندما تأتي مع جهاز الكمبيوتر الخاص بك وتستخدم اللاسلكي في المنزل ، فإن جهاز الكمبيوتر الخاص بك يتصل تلقائيًا بشبكة WLAN ، دون أي إجراءات مطلوبة منك. هذا لأن الكمبيوتر المحمول الخاص بك يتذكر قائمة شبكات WLAN التي كنت متصلاً بها في الماضي ، ويخزن هذه القائمة في ما يسمى بقائمة الشبكة المفضلة (في عالم windows).

قد يستخدم المتسلل الضار هذا السلوك الافتراضي ، ويجلب نقطة الوصول اللاسلكية الخاصة به إلى المنطقة الفعلية ، حيث تستخدم شبكة Wi-Fi عادةً. إذا كانت الإشارة الواردة من نقطة الوصول هذه أفضل من تلك الواردة من نقطة الوصول الأصلية ، فسوف يخطئ برنامج الكمبيوتر المحمول في الارتباط بنقطة الوصول المزيفة (المارقة) التي يوفرها المخترق (معتقدًا أنها نقطة الوصول الشرعية ، التي استخدمتها في الماضي ). من السهل جدًا تنفيذ هذا النوع من الهجمات في بعض الأماكن المفتوحة الكبيرة ، مثل المطارات أو بيئات المكاتب أو المناطق العامة. يشار إلى هذا النوع من الهجمات أحيانًا باسم هجمات Honeypot AP .

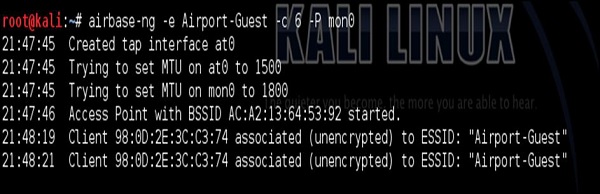

لا يتطلب إنشاء نقطة وصول وهمية أي أجهزة مادية. توزيع Linux ، المستخدم في كل هذا البرنامج التعليمي هو Kali Linux ، لديه أداة داخلية تسمى airbase-ng يمكنها إنشاء AP بعنوان MAC محدد واسم WLAN (SSID) بأمر واحد.

لنقم بإنشاء السيناريو التالي. في الماضي ، استخدمت SSID لـ "Airport-Guest" في أحد المطارات الأوروبية. بهذه الطريقة ، أعلم أن هاتفي الذكي قد حفظ SSID هذا في PNL (قائمة الشبكة المفضلة). لذلك قمت بإنشاء SSID هذا باستخدام airbase-ng .

بعد أن أنشأت شبكة WLAN ، استخدمت هجوم Layer 2 DoS الموصوف سابقًا ، لإلغاء مصادقة هاتفي الذكي باستمرار من الشبكة اللاسلكية Home_e1000. في هذه المرحلة ، يكتشف هاتفي الذكي SSID الآخر (ضيف المطار) بجودة ارتباط جيدة جدًا ، لذلك يتصل به تلقائيًا.

هذا شيء تراه في التفريغ أعلاه بدءًا من 21:48:19. في هذه المرحلة ، نحن في وضع جيد لتنفيذ بعض الهجمات الإضافية التي لها هذا الاتصال الأولي. يمكن أن يكون إما رجل في منتصف الهجوم ، لإعادة توجيه كل حركة المرور اللاسلكية عبر جهاز الكمبيوتر الخاص بالمهاجم (مهاجمة سلامة وسرية تبادل حركة المرور. أو يمكنك الاتصال مرة أخرى من كمبيوتر المهاجم مباشرة إلى الهاتف الذكي من خلال استغلال بعض نقاط الضعف باستخدام Metasploit Framework. .. هناك عدد كبير من الطرق الممكنة للمضي قدمًا.

التسميات: Wireless Security أمن الشبكة للاسلكية

<< الصفحة الرئيسية