Wireless Security - Hacking Methodology الأمن اللاسلكي - منهجية القرصنة

Wireless Security - Hacking Methodology الأمن اللاسلكي - منهجية القرصنة

في هذا الفصل ، سوف تتعرف أكثر على مجموعة متنوعة من الأدوات الشائعة التي يمكن استخدامها في تنفيذ هجمات محددة (أو كونها خطوة صغيرة في هجمات أكثر تقدمًا). لاحقًا ، في القسم الأخير ، ستحتاج إلى كل هذه المعرفة بالأدوات مجتمعة معًا ، وتنفيذ أنواع أكثر تقدمًا وتعقيدًا من الهجمات اللاسلكية. هذا هو القسم الأخير من هذا البرنامج التعليمي الذي سينتقل خطوة بخطوة عبر سيناريوهات اختراق الأمان اللاسلكي واستخدام الأدوات التي رأيتها حتى الآن ، والأدوات التي ستجدها هنا.

اكتشاف Wi-Fi

اكتشاف Wi-Fi هو عملية تستخدم للتعرف على وجود WLAN في البيئة. لا تتعارض عملية اكتشاف WiFi مع أي قانون ، نظرًا لأنك لا تتصرف بشكل عدواني في أي وقت ، فأنت ببساطة تستمع بشكل سلبي إلى نطاقات تردد Wi-Fi ، باستخدام عميلك اللاسلكي.

من أجل اكتشاف نوع شبكات WLAN الموجودة ، تحتاج إلى استخدام أدوات محددة تستخدم أجهزة لاسلكية وتستمع إما إلى نطاق 2.4 جيجا هرتز أو 5 جيجا هرتز. بعضها مدمج في نظام التشغيل (غالبًا ما يكون غير فعال للغاية لتحليل WLAN التفصيلي) ، وبعضها الآخر عبارة عن أدوات بسيطة يمكنك العثور عليها على الإنترنت. هناك مئات أو آلاف الأدوات المتوفرة في السوق.

سأقدم لكم 2 منهم ، وقد استمتعت بهما حقًا بسبب بساطته. ما سوف تكتشفه ، أثناء استعراض هذه الفصول (أو أنك تعرفه بالفعل من تجربتك) ، فإن الأدوات المقدمة لنظام التشغيل Windows لديها رسومات أفضل وبعض الميزات الرسومية الرائعة ، على عكس ما توفره الأدوات المستندة إلى Linux. لكن يمكنني أن أعدك بأن تلك التي تعتمد على Linux توفر نفس المعلومات بالضبط (فقط بتنسيق أشبه بالنص). من ناحية أخرى ، من الأسهل قليلاً كتابة نصوص ، تأخذ مخرجات إحدى الأدوات كمدخلات لأخرى.

بالنسبة لمستخدمي Windows ، يجب إلقاء نظرة على Xirrus Wi-Fi Inspector (يمكن استخدامه مجانًا). هذه أداة بسيطة تحدد شبكات WLAN الموجودة في المنطقة المجاورة. أداة أخرى تؤدي نفس الوظائف في بيئة Windows هي NetStumbler .

توفر المعلومات التي يمكنك استخراجها من الجدول الموجود أسفل لقطة الشاشة أعلاه كل ما قد تبحث عنه ، مثل اسم SSID وقوة الإشارة المستلمة ومعيار 802.11 المستخدم والتشفير والمصادقة التي تم تعيينها على WLAN و BSSID (عنوان MAC الخاص بـ AP ، في حال كنت ترغب في إنشاء AP مزيف بنفس عنوان MAC) والقناة التي تعمل عليها. هذا كثير من! يمكنك أيضًا أن ترى "رادار" رسوميًا رائعًا يوضح مدى بُعد شبكات معينة عن موقعك الحالي - يمكن قراءة نفس المعلومات من حقل الإشارة (dBm) .

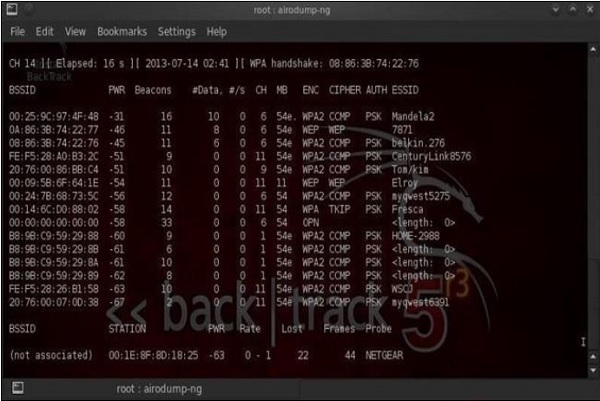

على الجانب الآخر ، عند استخدام Linux (أستخدم توزيع Kali لمختبري الاختراق - يجب أن تجرب أيضًا) ، فإن ما يعادل ذلك سيكون أداة تسمى airodump-ng. يتم عرض مجموعة المعلومات ، إخراج airodump-ng للمستخدم في لقطة الشاشة التالية. أيضًا ، لدينا أداة أخرى معروفة تسمى Kismet.

القيادة

Wardriving هي عملية العثور على شبكة لاسلكية (اكتشاف شبكة لاسلكية) بواسطة شخص في سيارة باستخدام الكمبيوتر المحمول الشخصي أو الهاتف الذكي أو أدوات العميل اللاسلكية الأخرى. في الأساس ، الهدف هو العثور على بعض الشبكات اللاسلكية ذات الوصول المجاني ، والتي يمكن للمستخدم الضار استخدامها دون أي التزامات قانونية. من الأمثلة على ذلك بعض الأسواق ، التي تقدم خدمة الواي فاي المجانية ، دون تسجيل أو بعض الفنادق التي يمكنك فقط التسجيل ببيانات مزيفة.

طريقة العثور على شبكات WLAN هذه هي نفسها تمامًا كما هو موضح أعلاه في قسم الاكتشاف اللاسلكي هذا.

رسم الخرائط GPS

هناك عدد من الأقمار الصناعية التي تدور حول الكرة الأرضية ، يرسل كل منها إشارة لاسلكية منخفضة الطاقة باتجاه قطعة الأرض التي تغطيها. جهاز GPS الذي تستخدمه ، قد يكون على سبيل المثال هاتفًا ذكيًا مع بدء تطبيق خرائط Google ، يتلقى هذه الإشارة من عدة أقمار صناعية في نفس الوقت. يجمع الجهاز نفسه هذه الإشارات معًا ويحسب الموقع الجغرافي الحالي على الأرض.

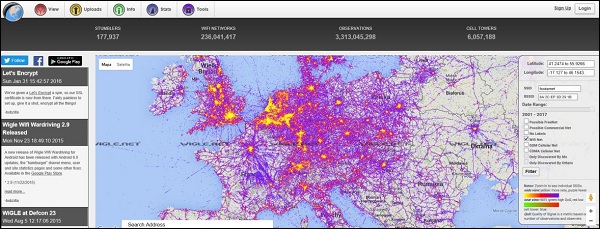

تتمثل فكرة تعيين GPS في تعيين شبكة لاسلكية يصادفها المستخدم على الخريطة العالمية للشبكة اللاسلكية في إشارة إلى موقعها الجغرافي. يمكن للمرء استخدام أداة Kismet المذكورة بالفعل لتعيين شبكتها اللاسلكية إلى الموقع الجغرافي ، ثم وضع إحداثياتها على خريطة Google Earth.

يوجد موقع على الإنترنت http://wigle.net يمكنك استخدامه لمعرفة عدد شبكات WLAN التي تم تعيينها بواسطة GPS. يمكنك استخدام هذا الموقع لتعيين شبكة GSM الخلوية أيضًا.

التسميات: Wireless Security أمن الشبكة للاسلكية

<< الصفحة الرئيسية