Wireless Security - Traffic Analysis الأمن اللاسلكي - تحليل حركة المرور

Wireless Security - Traffic Analysis الأمن اللاسلكي - تحليل حركة المرور

قد تكون عملية تحليل حركة المرور اللاسلكية مفيدة للغاية في تحقيقات الطب الشرعي أو أثناء استكشاف الأخطاء وإصلاحها وبالطبع هذه طريقة رائعة للدراسة الذاتية (فقط لمعرفة كيفية اتصال التطبيقات والبروتوكولات مع بعضها البعض). لكي يكون تحليل حركة المرور ممكنًا ، أولاً ، يجب جمع حركة المرور هذه بطريقة ما وتعرف هذه العملية باسم استنشاق حركة المرور. الأدوات الأكثر استخدامًا لاستنشاق حركة المرور هي Kismet و Wireshark. يوفر كلا البرنامجين إصدارًا لنظام التشغيل Windows وكذلك بيئات Linux.

لغرض اختبار الاختراق واختراق الشبكات اللاسلكية ، فإن نوع البيانات التي يجب جمعها هي BSSID و WEP IV و TKIP IV و CCMP IV و EAP 4-way تبادل المصافحة وإطارات إشارات لاسلكية وعناوين MAC للأطراف المتصلين ، إلخ . يتوفر لك الكثير في تفريغ حركة المرور اللاسلكية. سيتم استخدام معظم المعلومات التي ستحصل عليها في جميع الهجمات المقدمة في الفصل الأخير. يمكن استخدامها (على سبيل المثال) كمدخل لهجمات القوة الغاشمة غير المتصلة بالإنترنت ، من أجل كسر نماذج التشفير والمصادقة المستخدمة في نشر WLAN.

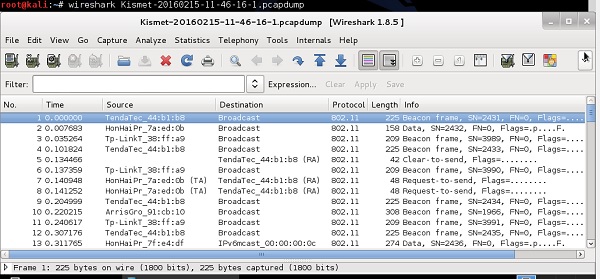

يعد استخدام Wireshark في كل من Windows و Linux أمرًا بديهيًا للغاية - توفر كلتا البيئتين واجهة مستخدم رسومية تبدو متشابهة لكلا النظامين. عند بدء تشغيل البرنامج ، ما عليك سوى الإشارة إلى الواجهة الفعلية ، التي سيتم استخدامها لاستكشاف حركة المرور (يمكنك تحديد أي واجهة ، سواء كانت سلكية أو لاسلكية) ، ثم متابعة استكشاف حركة المرور. يظهر مثال على الحزم اللاسلكية التي تم جمعها بواسطة بطاقة لاسلكية في لقطة الشاشة التالية.

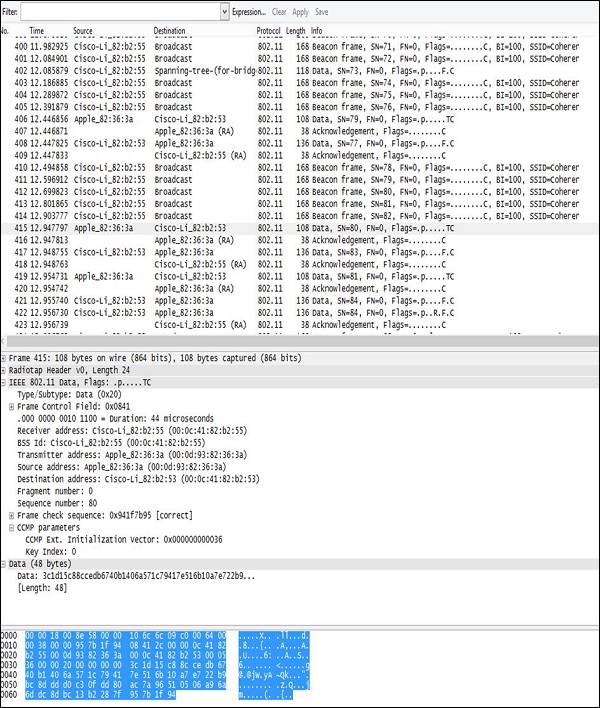

تخطيط الإخراج هو نفسه دائمًا - بدءًا من الأعلى ، لديك -

حقل التصفية - تم تجهيز Wireshark بأداة تصفية جيدة جدًا تسمح بالحد من إخراج حركة المرور في الوقت الفعلي. إنه مفيد للغاية ، عندما تحتاج إلى استخراج تدفقات معينة (بين عناوين MAC معينة أو بين عناوين IP معينة) من مئات الحزم التي تأتي كل ثانية من جميع العملاء اللاسلكيين في المنطقة المحيطة.

مخرجات حركة المرور - في هذا القسم ، يمكنك رؤية جميع الحزم التي تم استنشاقها على الواجهة اللاسلكية ، واحدة تلو الأخرى. في هذا الجزء من المخرجات ، يمكنك رؤية ملخص أساسي فقط لخصائص حركة المرور مثل - عناوين SRC / DST MAC ، والبروتوكول (Wi-Fi 802.11 في هذه الحالة) ومعلومات موجزة عن الحزمة.

معلمات البيانات التي تم فك تشفيرها - يسرد هذا القسم جميع الحقول الموجودة في إطار (كل الرؤوس + البيانات). باستخدام مثال تفريغ ، يمكننا أن نرى أن بعض مجموعة المعلومات في شكل بيانات غير قابلة للقراءة (ربما تكون مشفرة) ، وفي رأس 802.11 يمكنك العثور على معلومات CCMP (تؤكد أن حركة المرور مشفرة AES) ، لذلك يجب أن تكون WPA2 شبكة Wi-Fi.

تفريغ سداسي عشري - التفريغ السداسي هو بالضبط نفس المعلومات التي لديك أعلاه في "معلمات البيانات التي تم فك تشفيرها" ولكن بتنسيق سداسي عشري. والسبب في ذلك هو أن التمثيل السداسي العشري هو الطريقة الأصلية التي تبدو بها الحزمة ، ولكن لدى Wireshark الآلاف من "قوالب حركة المرور" ، والتي تُستخدم لتعيين قيم HEX محددة إلى حقل بروتوكول معروف. على سبيل المثال ، في رأس 802.11 ، تكون البايت من 5 إلى 11 دائمًا مصدر عنوان MAC للإطار اللاسلكي ، باستخدام نفس تعيين النمط ، يمكن لـ Wireshark (وغيرها من المتشممون) إعادة إنشاء وفك تشفير ثابت (ومعروف جيدًا) مجالات البروتوكول.

يمكنك حفظ جميع عمليات تفريغ حركة المرور الخاصة بك باستخدام تنسيق .pcap الشائع الذي يمكن استخدامه لاحقًا كمدخلات ، على سبيل المثال ، نصوص Python النصية التي تؤدي بعض العمليات المتقدمة على حركة المرور المجمعة (على سبيل المثال كسر نماذج التشفير).

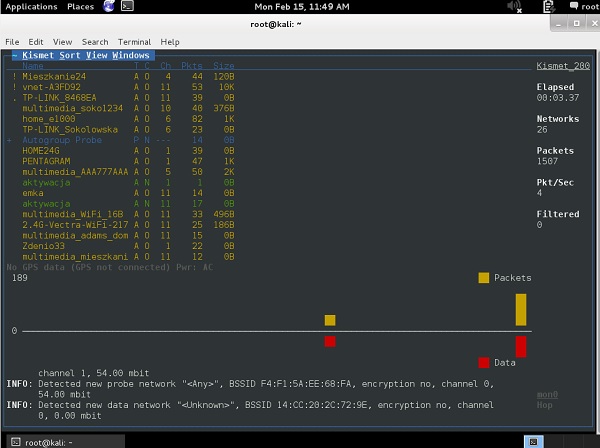

الأداة الأخرى ، التي يجب أن تكون على دراية بها ، هي Kismet . بمجرد بدء تشغيل أداة Kismet الخاصة بك وتحديد واجهة mon0 ، فإنها ستدرج جميع SSID الذي تم اكتشافه في بيئتك.

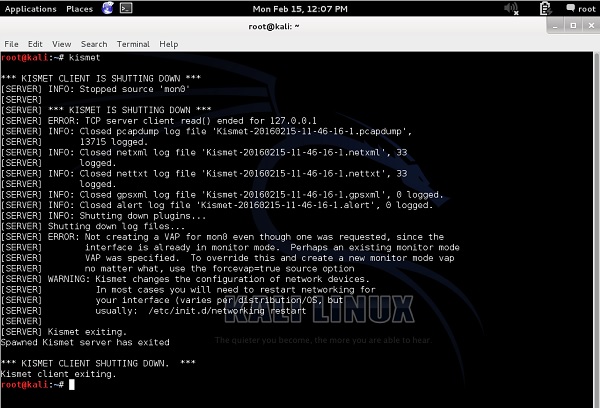

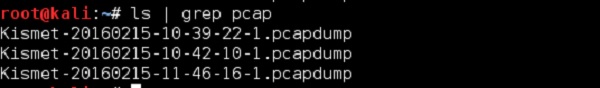

خلال فترة تشغيل Kismet ، يتم جمع جميع الحزم اللاسلكية وتخزينها في ملفات .pcap . عند إنهاء أحد البرامج ، تتلقى رسالة مفادها أنه تم حفظ جميع عمليات تفريغ الحزمة اللاسلكية ويمكنك الوصول إليها بعد ذلك.

في المثال الموضح أعلاه ، تم تخزين جميع عمليات تفريغ الحزم في الملفات الثنائية (فهي ليست بتنسيق قابل للقراءة ، عند فتح هذه الملفات باستخدام "المزيد" أو "vi" أو "nano" ، إلخ ..).

لفتحها بشكل صحيح ، يجب عليك استخدام Wireshark (مرة أخرى!).